Sommario:

- Passaggio 1: INSTALLARE KALI LINUX

- Passo 2:

- Passaggio 3:

- Passaggio 4:

- Passaggio 5:

- Passaggio 6:

- Passaggio 7:

- Passaggio 8:

- Passaggio 9:

- Passaggio 10:

- Passaggio 11:

- Passaggio 12:

- Passaggio 13:

- Passaggio 14:

- Passaggio 15:

- Passaggio 16:

- Passaggio 17:

- Passaggio 18:

- Passaggio 19:

- Passaggio 20:

- Passo 21:

- Passaggio 22:

- Passaggio 23:

- Passaggio 24:

- Passaggio 25:

- Passaggio 26:

- Passaggio 27:

- Passaggio 28:

- Passaggio 29:

- Passaggio 30: INIZIARE A HACKING!!!!!!!

- Passaggio 31:

- Passaggio 32:

- Passaggio 33:

- Passaggio 34:

- Passaggio 35:

- Passaggio 36:

- Passaggio 37:

- Passaggio 38:

- Passaggio 39:

- Passaggio 40:

- Passaggio 41:

- Passaggio 42:

- Passaggio 43:

- Passaggio 44:

- Autore John Day day@howwhatproduce.com.

- Public 2024-01-30 10:00.

- Ultima modifica 2025-06-01 06:09.

Kali Linux può essere utilizzato per molte cose, ma probabilmente è meglio conosciuto per la sua capacità di effettuare test di penetrazione, o "hackerare", le reti WPA e WPA2. Esistono centinaia di applicazioni Windows che affermano di poter hackerare WPA; non prenderli! Sono solo truffe, usate da hacker professionisti, per indurre hacker principianti o aspiranti a farsi hackerare. C'è solo un modo in cui gli hacker entrano nella tua rete, ed è con un sistema operativo basato su Linux, una scheda wireless in grado di gestire la modalità monitor e aircrack-ng o simili. Si noti inoltre che, anche con questi strumenti, il cracking Wi-Fi non è per i principianti. Giocarci richiede una conoscenza di base di come funziona l'autenticazione WPA e una moderata familiarità con Kali Linux e i suoi strumenti, quindi qualsiasi hacker che ottiene l'accesso alla tua rete probabilmente non è un principiante.

NOTA* USA QUESTO CON IL PERMESSO DI ALTRI WIFI IN CUI STAI TESTANDO QUESTO TEST

USALO A TUO PROPRIO RISCHIO!!

Passaggio 1: INSTALLARE KALI LINUX

Per prima cosa dobbiamo scaricare Kali da https://kali.org/downloads/. Se disponi di un computer a 64 bit (come me), probabilmente vorrai la versione a 64 bit di Kali per motivi di prestazioni. Espandi il menu a discesa per trovare la versione di cui hai bisogno. Seleziona la versione a 64 bit SOLO se hai un computer a 64 bit.

Passo 2:

Se non disponi di un programma torrent, fai clic su "ISO" accanto alla versione appropriata di Kali e seleziona "Salva" quando viene visualizzata la notifica di download nel browser e salvalo in una posizione facile da ricordare. Se lo hai un programma torrent, quindi consiglio vivamente di utilizzare l'opzione torrent, poiché è molto più veloce. Fai clic su "Torrent" accanto alla versione appropriata di Kali e salva il file ".torrent" in una posizione facile da ricordare/accedere. Ora apri il tuo programma Torrent (io uso uTorrent), fai clic su "Aggiungi nuovo torrent", seleziona ".torrent" e seleziona le opzioni appropriate per scaricarlo. Ora attendi che Kali venga scaricato, questo potrebbe richiedere diverse ore, a seconda della velocità di Internet.

Passaggio 3:

Al termine del download di Kali, apri VMware Player e fai clic su Crea una nuova MACCHINA virtuale.

Passaggio 4:

Nella finestra che si apre, seleziona Installer disc image file (iso), vai alla posizione di e seleziona il file ISO di Kali Linux che hai appena scaricato.

Passaggio 5:

Nel passaggio successivo, seleziona un nome per la macchina virtuale. Lo chiamerò Tutorial Kali per questo tutorial. Devi anche selezionare una posizione per esso, ti consiglio di creare una cartella chiamata "Macchine virtuali" in I miei documenti. Quindi fare clic su Avanti.

Passaggio 6:

Passaggio successivo, è necessario selezionare una dimensione massima per Kali. Consiglio di fare almeno 30 GB poiché Kali tende ad espandersi nel tempo. Dopo aver inserito il valore desiderato (non inferiore a 20 GB), modificare l'opzione successiva in Archivia disco virtuale come singolo file e fare clic su Avanti.

Passaggio 7:

Nella finestra successiva, dobbiamo personalizzare alcune impostazioni hardware, quindi fai clic sul pulsante Personalizza hardware….

Passaggio 8:

Ora ti verrà presentata una finestra Hardware. Seleziona Memoria nel riquadro sinistro della finestra e fai scorrere il dispositivo di scorrimento sul lato destro fino ad almeno 512 MB*. Dato che ho 8 GB di RAM sul mio computer, lo metterò a 2 GB (2000 Mb). *Nota, dovresti dare a una macchina virtuale un massimo di metà della RAM installata sul tuo computer. Se il tuo computer ha 4 GB di RAM, il massimo a cui vuoi farlo scorrere è di 2 GB. Se il tuo computer ha 8 GB, puoi arrivare a un massimo di 4 GB, ecc

Ora evidenzia Processori nel riquadro di sinistra. Questa opzione dipende molto dal tuo computer, se hai più processori, puoi selezionarne due o più. Se hai un computer normale, con due o meno, ti suggerisco di lasciare questo numero a uno.

Andando avanti, fai clic su Scheda di rete nel riquadro di sinistra. Sul lato destro, sposta il punto sull'opzione Bridged (in alto). Ora fai clic sul pulsante Configura adattatori.

Nella piccola finestra che si apre, deseleziona tutte le caselle tranne quella accanto alla tua normale scheda di rete e premi OK.

Ora puoi fare clic su Chiudi nella parte inferiore della finestra Hardware e quindi fare clic su Fine nella procedura guidata

Passaggio 9:

Dopo aver fatto clic su Fine, la finestra si chiuderà e il nuovo file della macchina virtuale verrà aggiunto alla libreria VM. Ora non ci resta che avviare Kali e installarlo! Per fare ciò, evidenzia il nome della macchina virtuale appena creata facendo clic su di essa e fai clic su Riproduci macchina virtuale nel riquadro di destra

Passaggio 10:

Nel menu di avvio, utilizzare i tasti freccia per scorrere verso il basso fino a Installazione grafica e premere invio.

Passaggio 11:

La schermata successiva ti chiederà di selezionare la tua lingua preferita, puoi usare il mouse per selezionarla, quindi fare clic su Continua.

Passaggio 12:

Nella schermata successiva, seleziona la tua posizione e premi Continua.

Ora ti chiederà la tua mappa dei tasti standard. Se utilizzi la tastiera inglese americana standard, fai clic su Continua.

Passaggio 13:

Attendi che Kali finisca di rilevare l'hardware sul tuo computer. Durante questo, potresti essere presentato con questa schermata:

Passaggio 14:

Basta premere Continua e selezionare Non configurare la rete in questo momento nella schermata successiva.

Passaggio 15:

Ora ti verrà chiesto di fornire un nome host, che è un po' come il nome di un computer. Puoi inserire tutto ciò che vuoi o puoi semplicemente lasciarlo come kali. Quando hai finito, premi Continua.

Passaggio 16:

Kali ora ti chiederà di inserire una password per l'account root (principale). Assicurati di poter ricordare facilmente questa password, se la dimentichi, dovrai reinstallare Kali. Premi Continua dopo aver inserito e reinserito la password di tua scelta.

Passaggio 17:

Il passaggio successivo ti chiederà il tuo fuso orario, selezionalo e fai clic su Continua.

Passaggio 18:

Attendi che Kali rilevi le partizioni del disco. Quando ti viene presentato il passaggio successivo, seleziona Guidato: usa l'intero disco. (questa è di solito l'opzione in alto), quindi fare clic su Continua.

Passaggio 19:

Il programma di installazione ora confermerà che si desidera utilizzare questa partizione. Premi Continua

Apparirà un'altra domanda sulla partizione. Seleziona l'opzione che dice Tutti i file in una partizione e premi Continua.

Passaggio 20:

Conferma che desideri apportare queste modifiche selezionando Termina partizionamento e scrivi modifiche su disco. Quindi premi Continua.

Passo 21:

L'ultima domanda! Conferma che vuoi davvero apportare queste modifiche spostando il punto su Sì e premendo Continua.

Passaggio 22:

Bene, Kali ha terminato l'installazione e ora ti viene presentata una finestra che ti chiede di un mirror di rete. Puoi semplicemente selezionare No e premere Continua.

Passaggio 23:

Dopo alcuni minuti, il programma di installazione ti chiederà se desideri installare il boot loader GRUB. Fare clic su Sì e continuare.

Passaggio 24:

Dopo il riavvio, e ti viene mostrata la schermata di "login", fai clic su "Altro…

Passaggio 25:

Digita il nome utente root nella casella e premi Invio o fai clic su "Accedi",

Passaggio 26:

Nella schermata successiva, digita la password che hai creato in precedenza e premi Invio o fai nuovamente clic su "Accedi".

Passaggio 27:

Se digiti la password/nome utente in modo errato, riceverai questo messaggio

Passaggio 28:

Riprova e ricorda di utilizzare la password che hai creato in precedenza.

Passaggio 29:

ORA HAI INSTALLATO KALI LINUX WOW:):):):).

Passaggio 30: INIZIARE A HACKING!!!!!!!

Avvia Kali Linux e accedi, preferibilmente come root.

Passaggio 31:

Collega il tuo adattatore wireless compatibile con l'iniezione, (a meno che la scheda del tuo computer non lo supporti). Se stai utilizzando Kali in VMware, potrebbe essere necessario connettere la scheda tramite l'icona nel menu del dispositivo.

Passaggio 32:

Disconnettiti da tutte le reti wireless, apri un terminale e digita airmon-ng

Questo elencherà tutte le schede wireless che supportano la modalità monitor (non iniezione). Se non sono elencate schede, provare a scollegare e ricollegare la scheda e verificare che supporti la modalità monitor. Puoi verificare se la scheda supporta la modalità monitor digitando ifconfig in un altro terminale, se la scheda è elencata in ifconfig, ma non viene visualizzata in airmon-ng, allora la scheda non la supporta. Puoi vedere qui che la mia scheda supporta la modalità monitor e che è elencata come wlan0.

Passaggio 33:

Digita airmon-ng start seguito dall'interfaccia della tua scheda wireless. il mio è wlan0, quindi il mio comando sarebbe: airmon-ng start wlan0

Il messaggio “(modalità monitor abilitata)” significa che la scheda è stata messa correttamente in modalità monitor. Prendere nota del nome della nuova interfaccia del monitor, mon0.

EDIT: un bug scoperto di recente in Kali Linux fa sì che airmon-ng imposti il canale come "-1" fisso quando abiliti per la prima volta mon0. Se ricevi questo errore, o semplicemente non vuoi correre il rischio, segui questi passaggi dopo aver abilitato mon0: Digita: ifconfig [interfaccia della scheda wireless] in basso e premi Invio. Sostituisci [interfaccia della scheda wireless] con il nome dell'interfaccia su cui hai abilitato mon0; probabilmente chiamato wlan0. Ciò disabilita la connessione a Internet della scheda wireless, consentendole invece di concentrarsi sulla modalità monitor. Dopo aver disabilitato mon0 (completato la sezione wireless del tutorial), dovrai abilitare wlan0 (o nome dell'interfaccia wireless), digitando: ifconfig [interfaccia della scheda wireless] su e premendo Invio.

Passaggio 34:

Digita airodump-ng seguito dal nome della nuova interfaccia del monitor, che probabilmente è mon0

Se ricevi un errore "canale fisso -1", vedi la modifica sopra.

Passaggio 35:

Airodump ora elencherà tutte le reti wireless nella tua zona e molte informazioni utili su di esse. Individua la tua rete o la rete per cui sei autorizzato a eseguire il test di penetrazione. Dopo aver individuato la tua rete nell'elenco sempre più popolato, premi Ctrl + C sulla tastiera per interrompere il processo. Annota il canale della tua rete di destinazione.

Passaggio 36:

Copia il BSSID della rete di destinazione

Ora digita questo comando: airodump-ng -c [canale] --bssid [bssid] -w /root/Desktop/ [interfaccia monitor] Sostituisci [canale] con il canale della tua rete di destinazione. Incolla il BSSID di rete dove si trova [bssid] e sostituisci [interfaccia monitor] con il nome dell'interfaccia abilitata per il monitor, (mon0).

Un comando completo dovrebbe assomigliare a questo: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0

Ora premi invio.

Passaggio 37:

Airodump con ora monitora solo la rete di destinazione, permettendoci di acquisire informazioni più specifiche su di essa. Quello che stiamo davvero facendo ora è aspettare che un dispositivo si connetta o si riconnetta alla rete, costringendo il router a inviare l'handshake a quattro vie che dobbiamo acquisire per decifrare la password. Inoltre, dovrebbero essere visualizzati quattro file sul desktop, qui è dove verrà salvata la stretta di mano una volta acquisita, quindi non eliminarli! Ma non aspetteremo davvero che un dispositivo si connetta, no, non è quello che fanno gli hacker impazienti. In realtà useremo un altro fantastico strumento che appartiene alla suite aircrack chiamato aireplay-ng, per accelerare il processo. Invece di attendere la connessione di un dispositivo, gli hacker utilizzano questo strumento per forzare la riconnessione di un dispositivo inviando pacchetti di deautenticazione (deauth) al dispositivo, facendogli pensare che debba riconnettersi al router. Ovviamente, affinché questo strumento funzioni, deve prima esserci qualcun altro connesso alla rete, quindi guarda l'airodump-ng e attendi che si presenti un client. Potrebbe volerci molto tempo, o potrebbe volerci solo un secondo prima che venga visualizzato il primo. Se nessuno si presenta dopo una lunga attesa, la rete potrebbe essere vuota in questo momento o sei troppo lontano dalla rete.

Puoi vedere in questa immagine che un client è apparso sulla nostra rete, permettendoci di iniziare il passaggio successivo.

Passaggio 38:

lasciare airodump-ng in esecuzione e aprire un secondo terminale. In questo terminale, digita questo comando:aireplay-ng -0 2 -a [bssid router] -c [bssid client] mon0 Il -0 è una scorciatoia per la modalità deauth e il 2 è il numero di pacchetti deauth da inviare. -a indica il bssid del punto di accesso (router), sostituire [bssid del router] con il BSSID della rete di destinazione, che nel mio caso è 00:14:BF:E0:E8:D5. -c indica il BSSID dei client, annotato nell'immagine precedente. Sostituisci [client bssid] con il BSSID del client connesso, questo sarà elencato sotto "STATION". E, naturalmente, mon0 significa semplicemente l'interfaccia del monitor, cambiala se la tua è diversa. Il mio comando completo assomiglia a questo: aireplay-ng -0 2 -a 00:14:BF:E0:E8:D5 -c 4C:EB:42:59:DE:31 mon0

Passaggio 39:

Dopo aver premuto Invio, vedrai aireplay-ng inviare i pacchetti e in pochi istanti dovresti vedere questo messaggio apparire sullo schermo di airodump-ng!

Passaggio 40:

Ciò significa che la stretta di mano è stata catturata, la password è nelle mani dell'hacker, in una forma o nell'altra. Puoi chiudere il terminale aireplay-ng e premere Ctrl + C sul terminale airodump-ng per interrompere il monitoraggio della rete, ma non chiuderlo ancora nel caso in cui avessi bisogno di alcune informazioni in seguito.

Passaggio 41:

Questo conclude la parte esterna di questo tutorial. D'ora in poi, il processo è interamente tra il tuo computer e quei quattro file sul tuo desktop. In realtà, quello.cap, è importante. Apri un nuovo Terminale e digita questo comando: aircrack-ng -a2 -b [router bssid] -w [percorso per l'elenco di parole] /root/Desktop/*.cap -a è il metodo che aircrack utilizzerà per rompere la stretta di mano, 2=metodo WPA. -b sta per bssid, sostituisci [router bssid] con il BSSID del router di destinazione, il mio è 00:14:BF:E0:E8:D5. -w sta per wordlist, sostituisci [path to wordlist] con il percorso di una wordlist che hai scaricato. Ho un elenco di parole chiamato "wpa.txt" nella cartella principale. /root/Desktop/*.cap è il percorso del file.cap contenente la password, l'* indica il carattere jolly in Linux e poiché presumo che non ci siano altri file.cap sul desktop, dovrebbe funzionare correttamente il modo in cui è. Il mio comando completo è simile a questo: aircrack-ng -a2 -b 00:14:BF:E0:E8:D5 -w /root/wpa.txt /root/Desktop/*.cap

Ora premi Invio

Passaggio 42:

Aircrack-ng si avvierà ora nel processo di cracking della password. Tuttavia, la creerà solo se la password si trova nell'elenco di parole che hai selezionato. A volte, non lo è. Se questo è il caso, puoi congratularti con il proprietario per essere "impenetrabile", ovviamente, solo dopo aver provato ogni elenco di parole che un hacker potrebbe utilizzare o creare! Il crack della password potrebbe richiedere molto tempo a seconda delle dimensioni dell'elenco di parole. Il mio è andato molto velocemente.

Passaggio 43:

La passphrase per la nostra rete di test era "notsecure" e puoi vedere qui che Aircrack l'ha trovata. Se trovi la password senza una lotta decente, cambia la password, se è la tua rete. Se stai effettuando un test di penetrazione per qualcuno, digli di cambiare la password il prima possibile.

Passaggio 44:

Se vuoi saltare tutti questi passaggi e vuoi hackerare con un clic! Scarica il mio strumento AutoWifiPassRetriever da qui - geekofrandom.blogspot.com

Consigliato:

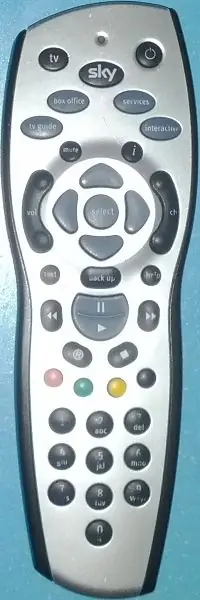

Controllo remoto basato su browser Arduino (linux): 9 passaggi (con immagini)

Telecomando basato su browser Arduino (linux): abbiamo dei bambini. Li adoro da morire, ma continuano a nascondere il telecomando del satellite e della TV quando accendono i canali dei bambini. Dopo che questo accade ogni giorno per diversi anni, e dopo che la mia cara moglie mi ha permesso di avere un

Gioco pronto per la realtà virtuale in soggiorno con Linux: 4 passaggi

Livingroom VR Ready Gaming con Linux: introduzioneVolevo creare un impianto di gioco per la realtà virtuale e il social gaming nel mio soggiorno. Sono un fan di Linux e della comunità open source, quindi la domanda era "Linux può fare la realtà virtuale?", Linux è un sistema operativo di gioco molto capace - in gran parte grazie a Win

Cappellino unicorno con controllo WiFi? Con luci RGB: 5 passaggi (con immagini)

Cappellino unicorno con controllo WiFi? Con RGB Lights: Ciao a tutti. Il mio piccolo mi stava dando di gomito, per un po', su interessanti fai-da-te indossabili legati agli unicorni. Quindi, mi sono grattato la testa e ho deciso di creare qualcosa di insolito e con un budget molto basso. Questo progetto non richiede app per cont

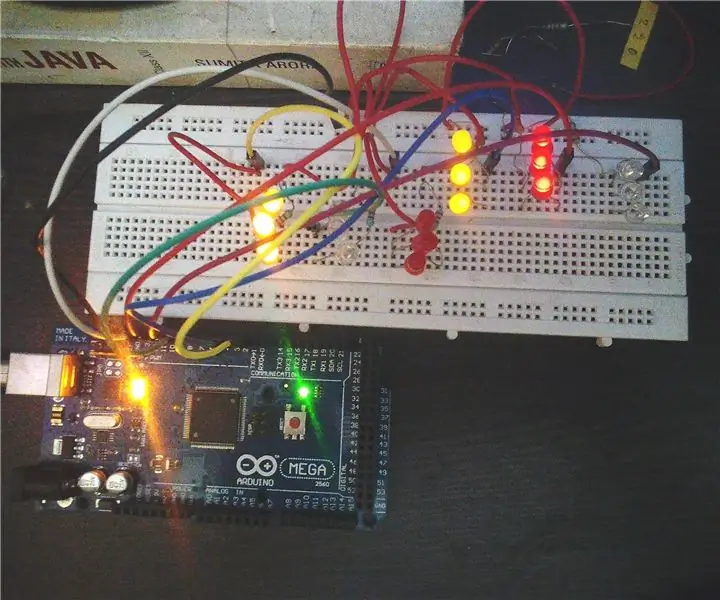

Fai da te MusiLED, LED musicali sincronizzati con applicazione Windows e Linux con un clic (32 bit e 64 bit). Facile da ricreare, facile da usare, facile da trasferire.: 3 passaggi

Fai da te MusiLED, LED musicali sincronizzati con applicazione Windows e Linux con un clic (32 bit e 64 bit). Facile da ricreare, facile da usare, facile da portare.: Questo progetto ti aiuterà a collegare 18 LED (6 rossi + 6 blu + 6 gialli) alla tua scheda Arduino e ad analizzare i segnali in tempo reale della scheda audio del tuo computer e trasmetterli a i led per accenderli secondo gli effetti beat (Snare, High Hat, Kick)

ESP8266-NODEMCU Modulo WiFi da $ 3 - Iniziare con il WiFi: 6 passaggi

ESP8266-NODEMCU Modulo WiFi da $ 3 - Iniziare con il WiFi: è arrivato un nuovo mondo di questi microcomputer e questa cosa è ESP8266 NODEMCU. Questa è la prima parte che mostra come installare l'ambiente di esp8266 nel tuo IDE arduino attraverso il video per iniziare e come le parti inc