Sommario:

- Autore John Day day@howwhatproduce.com.

- Public 2024-01-30 10:02.

- Ultima modifica 2025-01-23 14:49.

Questo Instructable dimostrerà un metodo di anonimato wireless automatico utilizzando due applicazioni di sicurezza.

Passaggio 1: download delle applicazioni

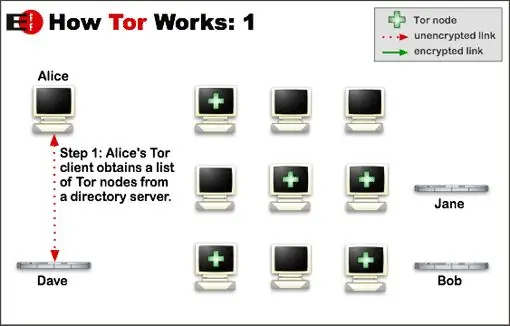

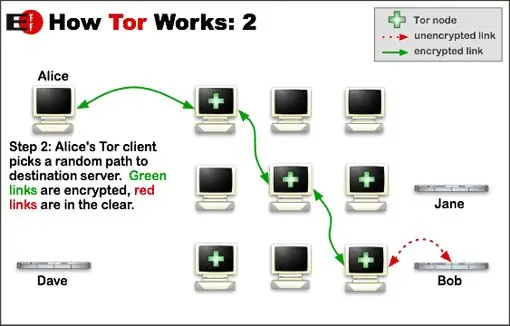

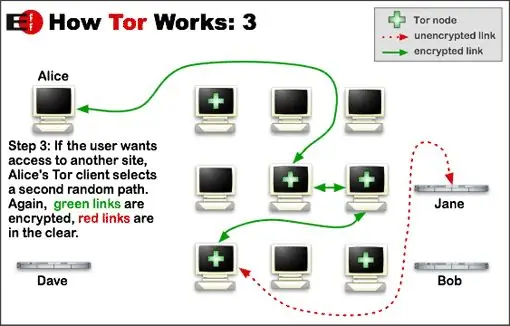

Fonte dell'immagine: https://commons.wikimedia.org/wiki/File:Tor-onion-network.png, utilizzata con autorizzazione (https://privacycanada.net/).

Le due applicazioni che utilizzeremo si chiamano MadMAC e TOR.

Quando un computer si connette a una rete wireless di solito ottiene un IP tramite un server DHCP, che è fondamentalmente solo un metodo per fornire IP dinamici in modo che tutti non debbano sedersi e capire quale IP stanno usando tutti gli altri e quindi impostare manualmente uno sulla propria macchina. Quando viene effettuata una richiesta a un server DHCP, vengono registrate due informazioni, il tuo indirizzo MAC e il tuo nome host. Ciò che fa MadMACs è randomizzare entrambi automaticamente ogni volta che si avvia o ogni volta che si dice manualmente al software di farlo.

Una volta che il tuo computer è connesso alla rete, casuale o meno, la maggior parte del traffico che esce dal tuo PC è in chiaro. Quindi qualsiasi amministratore di rete o utente *nix con software gratuito può origliare tutto ciò che fai. TOR risolve questo problema attraverso una suite di applicazioni che rendono anonimo il tuo punto di connessione e crittografano tutto il tuo traffico. Quindi con entrambi i software installati hai nascosto la tua identità dalla rete e reso tutto il tuo traffico illeggibile da chiunque altro sulla rete tu hanno scelto di connettersi a. (Scusate, non come funziona Madmacs, ma poi è abbastanza autoesplicativo)

Passaggio 2: installazione e configurazione di MadMACS

Per l'utente normale l'installazione di MadMACS è piuttosto semplice. Basta fare clic su OK o S per tutte le opzioni, assicurandosi di selezionare la scheda wireless per la randomizzazione. Nella finestra di configurazione 5 nel programma MadMACs viene data la possibilità di digitare un prefisso per l'indirizzo MAC randomizzato. Questo identifica solo la marca del MAC sul server DHCP, puoi trovare un database di prefissi quiUtenti avanzati e paranoici: per gli utenti super paranoici che giustamente non si fidano del codice precompilato da editori praticamente sconosciuti, la fonte è fornita con il programma compilato. Ho creato un instruable su come farlo. Il compilatore è disponibile da AUTOIT, qui. Vuoi la versione 3.

Passaggio 3: installazione di Tor

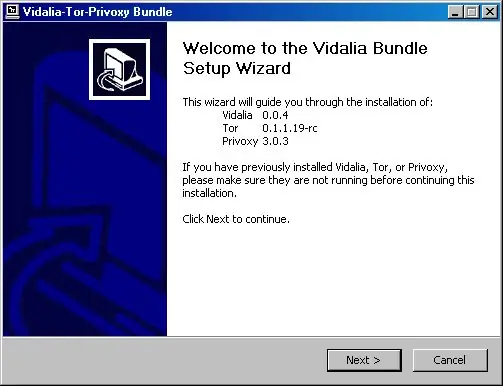

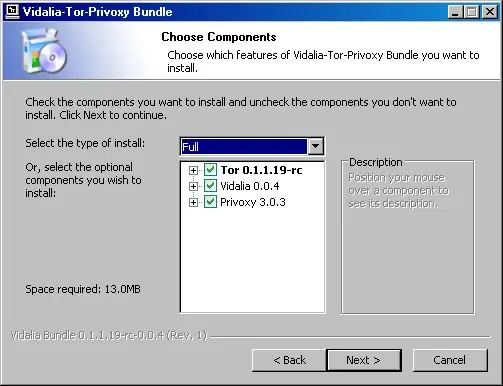

Installare TOR è facile come installare qualsiasi altro programma. Quindi continua a fare clic su Avanti finché non è completamente installato.

La parte difficile è configurare i programmi per usarlo. Ecco un paio di schermate del programma di installazione di Tor, non preoccuparti se i tuoi numeri di versione sono diversi e lascia tutte le opzioni selezionate.

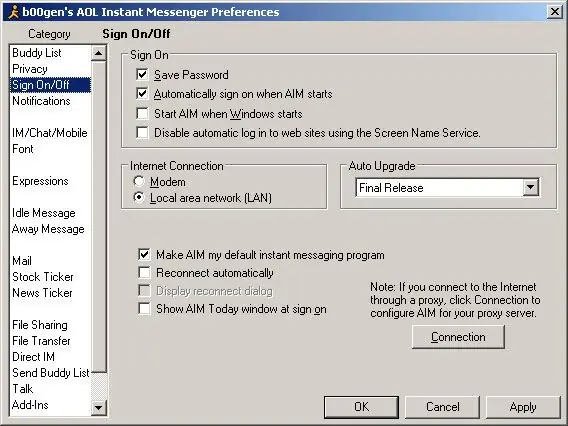

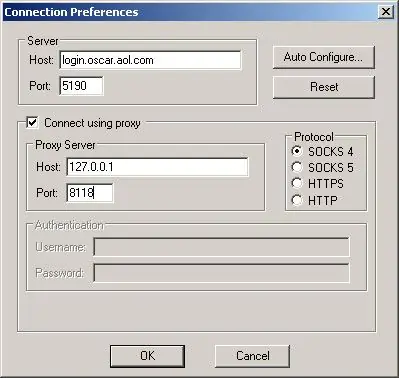

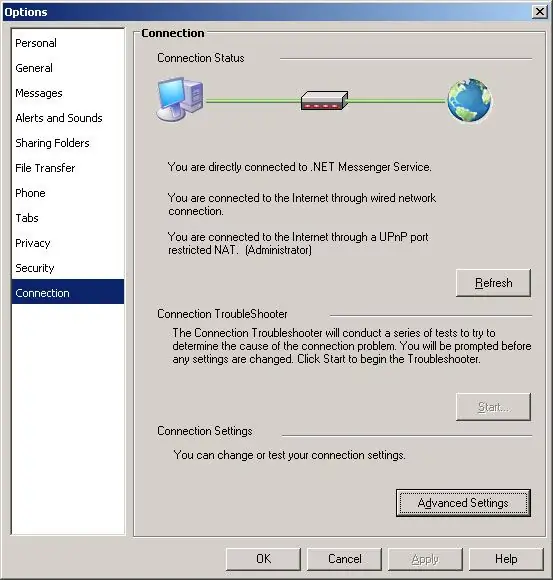

Passaggio 4: configurazione dei programmi per utilizzare TOR

TOR è un programma di anonimizzazione interfacciato tramite un proxy incluso nella suite. Se usi Firefox è incredibilmente facile iniziare a usare TOR, tutto ciò che devi fare è andare alla pagina del componente aggiuntivo Tor Button e installarlo. Quindi ogni volta che hai bisogno di navigare in modo anonimo (e sicuro) fai semplicemente clic sul pulsante tor e sei pronto. Per gli altri tuoi programmi, devi cercare come il programma si interfaccia con i proxy e inserire manualmente le informazioni. Poiché esiste una così ampia varietà di programmi utilizzati dalle persone, non ne elencherò nessuno qui, ma fornirò dettagli su richiesta. Lascia un commento con il nome del programma e ti risponderò con un breve how-to. Dettagli proxy per TOR::localhost port 8118Or, 127.0.0.1 port 8118Ho aggiunto tre esempi per programmi che penso siano ancora piuttosto popolari, ognuno lo è due foto con commenti. I primi due sono Aim, i secondi due sono MSN, i terzi due sono Pidgin, il successore di Gaim.

Passaggio 5: assicurati che funzioni tutto

Il mio autotest di base è puntare Firefox su Whatismyip e assicurarmi che non sia il mio IP di casa. per testarlo sul campo, attiva il pulsante tor mentre premi il tasto di aggiornamento, quando il pulsante tor è acceso dovrebbe essere un IP diverso da quando è spento. Se tutto funziona, il tuo laptop ora si avvierà con un MAC e un nome host casuali, e TOR si avvierà e ti consentirà di crittografare tutto il tuo traffico. È stato rilevato che i nodi di uscita TOR potrebbero ancora intercettare il tuo traffico. Per la navigazione web sicura attraverso un nodo di uscita è possibile utilizzare siti come https://www.conceal.ws/ che crittografano il traffico durante l'intera sessione. Più siti come questo sarebbero apprezzati. Per qualsiasi problema, non esitare a commentare. Per ora, resta anonimo.

Consigliato:

Disinfettante automatico per le mani: 8 passaggi

Disinfettante automatico per le mani: la pandemia di COVID-19 è diventata qualcosa che il pubblico ha sentito molto spesso durante il 2020. Ogni cittadino che sente la parola "COVID-19" penserà immediatamente alla parola "pericoloso", "mortale", "tenere pulito". ", e altre parole. Questo COVID-19 ha anche

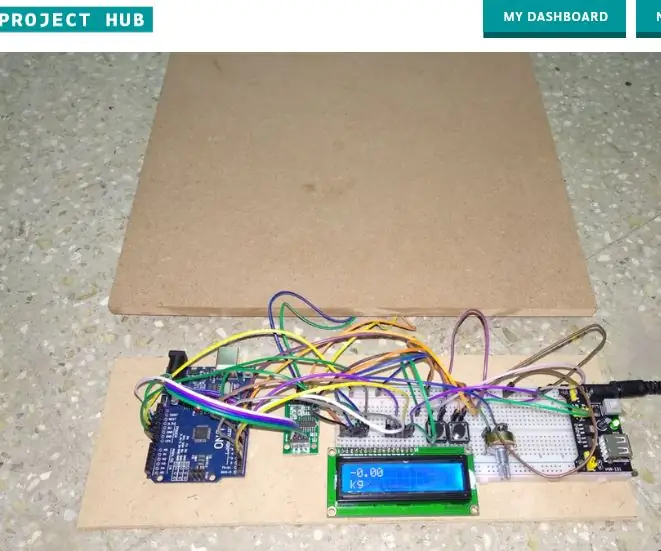

Dispenser automatico di disinfettante per le mani fai-da-te: 6 passaggi

Dispenser automatico di disinfettante per le mani fai-da-te: in questo progetto, costruiremo un distributore automatico di disinfettante per le mani. Questo progetto utilizzerà Arduino, sensore a ultrasuoni, pompa dell'acqua e disinfettante per le mani. Un sensore ad ultrasuoni viene utilizzato per verificare la presenza delle mani sotto l'uscita della macchina igienizzante

Spegnimento automatico a carica completa mobile: 20 passaggi

Spegnimento automatico della carica completa del cellulare: la ricarica del telefono cellulare si interrompe automaticamente quando è completamente carica. Non devi preoccuparti della durata della batteria anche se l'hai lasciata durante la notte. I telefoni cellulari sono alimentati dalle batterie. Sebbene le batterie siano pratiche da usare, anche il loro utilizzo richiede alcune precauzioni. Un ma

Alimentatore automatico per piante WiFi con serbatoio - Impostazione coltivazione indoor/outdoor - Piante acquatiche automaticamente con monitoraggio remoto: 21 passaggi

Wi-Fi Automatic Plant Feeder With Reservoir - Configurazione coltivazione indoor/outdoor - Innaffiare le piante automaticamente con monitoraggio remoto: In questo tutorial dimostreremo come configurare un sistema di alimentazione piante interno/esterno personalizzato che irriga automaticamente le piante e può essere monitorato da remoto utilizzando la piattaforma Adosia

Costruisci un serbatoio di irrigazione automatico con avvisi WiFi per le impostazioni di coltivazione: 11 passaggi

Costruisci un serbatoio di irrigazione automatico con avvisi WiFi per le impostazioni di coltivazione: in questo progetto tutorial fai-da-te ti mostreremo come costruire un serbatoio di irrigazione automatico con avvisi WiFi per una configurazione di coltivazione o per un sistema di irrigazione automatico per i tuoi animali come cani, gatti, polli, ecc