Sommario:

- Autore John Day day@howwhatproduce.com.

- Public 2024-01-30 10:02.

- Ultima modifica 2025-06-01 06:09.

Il controllo degli accessi è il meccanismo nei campi della sicurezza fisica e della sicurezza delle informazioni, per limitare l'accesso/ingresso anonimo alle risorse di un'organizzazione o di un'area geografica. L'atto di accedere può significare consumare, entrare o usare. L'autorizzazione per accedere a una risorsa è chiamata autorizzazione.

Sicurezza fisica

Il controllo dell'accesso geografico può essere imposto dal personale (ad esempio, guardia di frontiera, buttafuori, controllore di biglietti) o con un dispositivo come un tornello (baffle gate). Un controllo di accesso in senso stretto (controllo fisico dell'accesso stesso) è un sistema di verifica della presenza autorizzata, cfr. Controllore del biglietto (trasporto). Un altro esempio è il controllo di uscita, ad es. di un negozio (checkout) o di un paese. [citazione necessaria]. Il termine controllo degli accessi si riferisce alla pratica di limitare l'accesso a una proprietà, un edificio o una stanza alle persone autorizzate.

Informazioni di sicurezza

Il controllo elettronico degli accessi utilizza i computer per risolvere i limiti delle serrature e delle chiavi meccaniche. È possibile utilizzare un'ampia gamma di credenziali per sostituire le chiavi meccaniche. Il sistema di controllo elettronico degli accessi concede l'accesso in base alle credenziali presentate. Quando viene concesso l'accesso, la porta viene sbloccata per un tempo predeterminato e la transazione viene registrata. Quando l'accesso viene rifiutato, la porta rimane bloccata e il tentativo di accesso viene registrato. Il sistema monitorerà anche la porta e segnalerà l'allarme se la porta viene forzata o tenuta aperta troppo a lungo dopo essere stata sbloccata.

Operazioni nel controllo degli accessi

Quando una credenziale viene presentata a un lettore (dispositivo), il lettore invia le informazioni della credenziale, di solito un numero, a un pannello di controllo, un processore altamente affidabile. Il pannello di controllo confronta il numero della credenziale con un elenco di controllo degli accessi, concede o nega la richiesta presentata e invia un registro delle transazioni a un database. Quando l'accesso viene negato in base all'elenco di controllo accessi, la porta rimane bloccata. In caso di corrispondenza tra la credenziale e l'elenco di controllo accessi, la centrale aziona un relè che a sua volta sblocca la porta. La centrale ignora anche un segnale di porta aperta per evitare un allarme. Spesso il lettore fornisce feedback, come un LED rosso lampeggiante per un accesso negato e un LED verde lampeggiante per un accesso concesso.

Fattori di autenticazione delle informazioni:

- qualcosa che l'utente sa, ad es. una password, una passphrase o un PIN

- qualcosa che l'utente ha, come una smart card o un portachiavi

- qualcosa che l'utente è, come l'impronta digitale, verificata mediante misurazione biometrica.

Credenziali

Una credenziale è un oggetto fisico/tangibile, un pezzo di conoscenza o un aspetto dell'essere fisico di una persona, che consente a un individuo l'accesso a una data struttura fisica o sistema informatico basato su computer. In genere, le credenziali possono essere qualcosa che una persona conosce (come un numero o un PIN), qualcosa che possiede (come un badge di accesso), qualcosa che sono (come una caratteristica biometrica) o una combinazione di questi elementi. Questa operazione è nota come autenticazione a più fattori. La credenziale tipica è una tessera di accesso o un portachiavi, e il software più recente può anche trasformare gli smartphone degli utenti in dispositivi di accesso.

Tecnologie della carta:

Include banda magnetica, codice a barre, Wiegand, prossimità a 125 kHz, scorrimento della scheda a 26 bit, smart card a contatto e smart card senza contatto. Sono disponibili anche portachiavi, che sono più compatti delle carte d'identità e si attaccano a un portachiavi. Le tecnologie biometriche includono impronte digitali, riconoscimento facciale, riconoscimento dell'iride, scansione della retina, voce e geometria della mano. Le tecnologie biometriche integrate presenti negli smartphone più recenti possono essere utilizzate anche come credenziali insieme al software di accesso in esecuzione sui dispositivi mobili. Oltre alle vecchie e più tradizionali tecnologie di accesso alle carte, anche le tecnologie più recenti come Near Field Communication (NFC) e Bluetooth Low Energy (BLE) hanno il potenziale per comunicare le credenziali dell'utente ai lettori per l'accesso al sistema o all'edificio.

Componenti: vari componenti del sistema di controllo sono: -

- Un punto di controllo degli accessi può essere una porta, un tornello, un cancello di parcheggio, un ascensore o un'altra barriera fisica, dove la concessione dell'accesso può essere controllata elettronicamente.

- In genere, il punto di accesso è una porta.

- Una porta elettronica per controllo accessi può contenere più elementi. Nella sua forma più elementare, c'è una serratura elettrica autonoma. La serratura viene sbloccata da un operatore con un interruttore.

- Per automatizzare questa operazione, l'intervento dell'operatore è sostituito da un lettore. Il lettore potrebbe essere una tastiera dove inserire un codice, potrebbe essere un lettore di tessere, o potrebbe essere un lettore biometrico.

Topologia:

La topologia predominante intorno al 2009 è hub e ha parlato con un pannello di controllo come hub e i lettori come raggi. Le funzioni di ricerca e controllo sono dal pannello di controllo. I raggi comunicano tramite una connessione seriale; solitamente RS-485. Alcuni produttori stanno spingendo il processo decisionale al limite posizionando un controller alla porta. I controller sono abilitati per IP e si collegano a un host ea un database utilizzando reti standard.

Tipi di lettori RDID:

- Lettori di base (non intelligenti): è sufficiente leggere il numero della carta o il PIN e inoltrarlo a una centrale. In caso di identificazione biometrica, tali lettori emettono il numero ID di un utente. Tipicamente, il protocollo Wiegand viene utilizzato per trasmettere i dati alla centrale, ma altre opzioni come RS-232, RS-485 e Clock/Data non sono rare. Questo è il tipo più popolare di lettori per il controllo degli accessi. Esempi di tali lettori sono RF Tiny di RFLOGICS, ProxPoint di HID e P300 di Farpointe Data.

- Lettori semi-intelligenti: dispongono di tutti gli ingressi e le uscite necessari per controllare l'hardware della porta (serratura, contatto porta, pulsante di uscita), ma non prendono decisioni di accesso. Quando un utente presenta una carta o inserisce un PIN, il lettore invia informazioni al controller principale e attende la sua risposta. Se la connessione al controller principale viene interrotta, tali lettori smettono di funzionare o funzionano in modo degradato. Solitamente i lettori semi-intelligenti sono collegati a una centrale tramite un bus RS-485. Esempi di tali lettori sono InfoProx Lite IPL200 di CEM Systems e AP-510 di Apollo.

- Lettori intelligenti: dispongono di tutti gli ingressi e le uscite necessari per controllare l'hardware della porta; dispongono inoltre di memoria e potenza di elaborazione necessarie per prendere decisioni di accesso in modo indipendente. Come i lettori semi-intelligenti, sono collegati a una centrale tramite un bus RS-485. Il pannello di controllo invia gli aggiornamenti di configurazione e recupera gli eventi dai lettori. Esempi di tali lettori potrebbero essere InfoProx IPO200 di CEM Systems e AP-500 di Apollo. Esiste anche una nuova generazione di lettori intelligenti denominati "lettori IP". I sistemi con lettori IP di solito non hanno pannelli di controllo tradizionali e i lettori comunicano direttamente con un PC che funge da host.

Rischi per la sicurezza:

Il rischio più comune per la sicurezza di intrusione attraverso un sistema di controllo degli accessi è semplicemente seguire un utente legittimo attraverso una porta, e questo è indicato come "tailgating". Spesso l'utente legittimo terrà la porta per l'intruso. Questo rischio può essere ridotto al minimo attraverso la formazione sulla consapevolezza della sicurezza della popolazione di utenti.

Le principali categorie di controllo degli accessi sono:

- Controllo degli accessi obbligatorio

- Controllo discrezionale degli accessi

- Controllo degli accessi in base al ruolo

- Controllo degli accessi basato su regole.

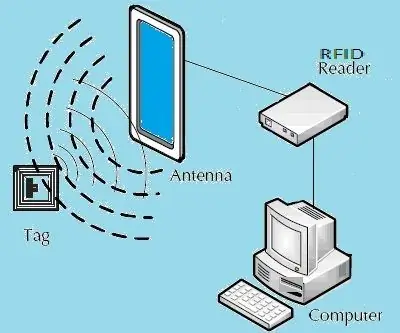

Passaggio 1: tecnologia RFID

Def: L'identificazione a radiofrequenza (RFID) è l'uso wireless di campi elettromagnetici per trasferire dati, allo scopo di identificare e tracciare automaticamente i tag attaccati agli oggetti. I tag contengono informazioni memorizzate elettronicamente.

L'RFID è una tecnologia che incorpora l'uso dell'accoppiamento elettromagnetico o elettrostatico nella porzione a radiofrequenza (RF) dello spettro elettromagnetico per identificare in modo univoco un oggetto, un animale o una persona.

Un lettore di identificazione a radiofrequenza (lettore RFID) è un dispositivo utilizzato per raccogliere informazioni da un tag RFID, utilizzato per tracciare singoli oggetti. Le onde radio vengono utilizzate per trasferire i dati dal tag a un lettore.

Applicazioni dell'RFID:

- I tag di tracciamento degli animali, inseriti sotto la pelle, possono essere delle dimensioni di un riso.

- I tag possono essere a forma di vite per identificare alberi o oggetti in legno.

- A forma di carta di credito per l'utilizzo in applicazioni di accesso.

- Anche le etichette antifurto in plastica rigida attaccate alla merce nei negozi sono etichette RFID.

- I transponder rettangolari da 120 x 100 x 50 mm per impieghi gravosi vengono utilizzati per tracciare container, macchinari pesanti, camion e vagoni ferroviari.

- Nei laboratori sicuri, negli ingressi delle aziende e negli edifici pubblici, i diritti di accesso devono essere controllati.

Segnale:

Il segnale è necessario per riattivare o attivare il tag e viene trasmesso attraverso l'antenna. Il segnale stesso è una forma di energia che può essere utilizzata per alimentare il tag. Il transponder è la parte del tag RFID che converte quella radiofrequenza in potenza utilizzabile, oltre a inviare e ricevere messaggi. Le applicazioni RFID per l'accesso del personale utilizzano tipicamente sistemi a bassa frequenza, 135 KHz, per il rilevamento dei badge.

Requisiti per RFID:

- Un lettore, che è collegato a (o integrato con)

- Un'antenna, che invia un segnale radio

- Un tag (o transponder) che restituisce il segnale con le informazioni aggiunte.

Il lettore RFID di solito è collegato a un computer/sistema di terze parti che accetta (e memorizza) eventi relativi all'RFID e utilizza questi eventi per attivare azioni. Nel settore della sicurezza quel sistema potrebbe essere un sistema di controllo degli accessi agli edifici, nel settore dei parcheggi è molto probabilmente un sistema di gestione dei parcheggi o di controllo degli accessi veicolari. Nelle biblioteche potrebbe essere un sistema di gestione delle biblioteche.

Problemi comuni con RFID:

- Collisione del lettore:

- Collisione di tag.

La collisione del lettore si verifica quando i segnali di due o più lettori si sovrappongono. Il tag non è in grado di rispondere a query simultanee. I sistemi devono essere impostati con cura per evitare questo problema. I sistemi devono essere impostati con cura per evitare questo problema; molti sistemi utilizzano un protocollo anticollisione (protocollo di singolarizzazione). I protocolli anticollisione consentono ai tag di alternarsi nella trasmissione a un lettore.

La collisione di tag si verifica quando sono presenti molti tag in una piccola area; ma poiché il tempo di lettura è molto veloce, è più facile per i fornitori sviluppare sistemi che garantiscano che i tag rispondano uno alla volta.

Passaggio 2: SPI con schema elettrico

Atmega328 ha SPI integrato utilizzato per comunicare con dispositivi abilitati SPI come ADC, EEPROM ecc.

Comunicazione SPI

La Serial Peripheral Interface (SPI) è un protocollo di connessione dell'interfaccia bus originariamente avviato da Motorola Corp. Utilizza quattro pin per la comunicazione.

- SDI (immissione dati seriale)

- SDO (uscita dati seriale),

- SCLK (orologio seriale)

- CS (selezione chip)

Ha due pin per il trasferimento dei dati chiamati SDI (Serial Data Input) e SDO (Serial Data Output). Il pin SCLK (Serial -Clock) viene utilizzato per sincronizzare il trasferimento dei dati e il Master fornisce questo clock. Il pin CS (Chip Select) viene utilizzato dal master per selezionare il dispositivo slave.

I dispositivi SPI hanno registri a scorrimento a 8 bit per inviare e ricevere dati. Ogni volta che il master ha bisogno di inviare dati, inserisce i dati sul registro a scorrimento e genera l'orologio richiesto. Ogni volta che il master desidera leggere i dati, lo slave inserisce i dati sul registro a scorrimento e il master genera il clock richiesto. Si noti che SPI è un protocollo di comunicazione full duplex, ovvero i dati sui registri a scorrimento master e slave vengono scambiati contemporaneamente.

ATmega32 ha un modulo SPI integrato. Può fungere da dispositivo SPI master e slave.

I pin di comunicazione SPI in AVR ATmega sono:

- MISO (Master In Slave Out) = Il master riceve i dati e lo slave trasmette i dati attraverso questo pin.

- MOSI (Master Out Slave In) = Il master trasmette i dati e lo slave riceve i dati attraverso questo pin.

- SCK (Shift Clock) = Master genera questo clock per la comunicazione, che viene utilizzato dal dispositivo slave. Solo il master può avviare l'orologio seriale.

- SS (Slave Select) = Il Master può selezionare lo slave tramite questo pin.

ATmega32 Rgister utilizzati per configurare la comunicazione SPI:

- Registro di controllo SPI,

- Registro di stato SPI e

- Registro dati SPI.

SPCR: Registro di controllo SPI

Bit 7 - (SPIE): bit di abilitazione interrupt SPI

1 = Abilita l'interrupt SPI. 0 = Disabilita l'interrupt SPI. Bit 6 - (SPE): Abilita SPI bit 1 = Abilita SPI. 0 = Disabilita SPI. Bit 5 - (DORD): Data Order bit 1 = LSB trasmesso per primo. 0 = MSB trasmesso per primo. Bit 4 - (MSTR): Master/Slave Seleziona bit 1 = modalità Master. 0 = Modalità Slave. Bit 3 - (CPOL): Bit di selezione della polarità dell'orologio. 1 = L'orologio parte da quello logico. 0 = Inizio orologio da zero logico. Bit 2 - (CPHA): Bit di selezione della fase di clock. 1 = Campione di dati sul fronte di clock in discesa. 0 = Campione di dati sul fronte di clock in salita. Bit 1:0 -(SPR1): SPR0 Bit di selezione frequenza di clock SPI

SPSR: registro di stato SPI

Bit 7 - SPIF: bit flag di interruzione SPI

Questo flag viene impostato quando il trasferimento seriale è completo. Viene impostato anche quando il pin SS è impostato su un livello basso in modalità master. Può generare interrupt quando il bit SPIE in SPCR e l'interrupt globale è abilitato. Bit 6 - WCOL: Bit di flag di collisione di scrittura Questo bit viene impostato quando si verifica la scrittura del registro dati SPI durante il precedente trasferimento di dati. Bit 5:1 - Bit riservati Bit 0 - SPI2X: Bit velocità SPI doppia Quando impostato, la velocità SPI (frequenza SCK) viene raddoppiata.

SPDR:

Bit 7:0- Registro dati SPI utilizzato per trasferire i dati tra il file di registro e il registro a scorrimento SPI.

La scrittura nell'SPDR avvia la trasmissione dei dati.

Modalità principale:

Il master scrive i byte di dati in SPDR, la scrittura su SPDR avvia la trasmissione dei dati. I dati a 8 bit iniziano a spostarsi verso lo slave e dopo il completo spostamento di byte, il generatore di clock SPI si arresta e il bit SPIF viene impostato.

Modalità schiavo:

L'interfaccia SPI slave rimane in modalità di sospensione finché il pin SS è tenuto alto dal master. Si attiva solo quando il pin SS è basso e avvia i dati richiesti spostati con l'orologio SCK in ingresso dal master. E imposta SPIF dopo lo spostamento completo di un byte.

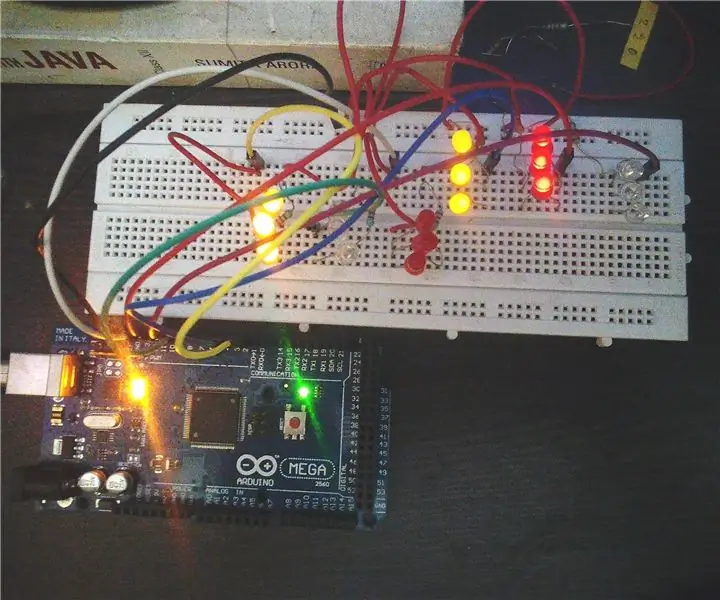

Passaggio 3: codifica e implementazioni

Come schema elettrico funziona bene. Si prega di collegare come diagramma.

I codici sono testati nel mio PC.

Tutti questi codici vengono estratti da internet dopo una lunga esplorazione.

È frenetico trovare un codice corretto per il tuo modulo e, naturalmente..

Ho avuto gli stessi problemi per connettermi e percorrere.

Dopo 2 settimane di test di molti set di programmi, ho scoperto che questo set di codici è corretto.

Modulo Arduino Nano 3.0 con CH340G USB-Seriale-TTL. & driver è (CH341SER.zip) allegato a questo progetto.

Questi sono un insieme perfetto di programmi per implementare questo progetto.

"SPI.h" proviene dalla libreria predefinita di Arduino (software).

La libreria "MFRC" viene fornita con l'effettiva codifica Arduino Nano …

Spero che ti divertirai

Fase 4: Risultati e Conclusioni

I risultati sono mostrati nel Serial-Monitor di Arduino che è in grado di leggere e scrivere dati seriali (a-dal PC). Anche tu puoi usare Putty/Hyperterminal ecc. anche impostando boud-rate, start e stop bit.

Software utilizzato:

- Arduino 1.0.5-r2

- CH341SER.zip per FTDI (chip CH340G)

- Putty/Hyperterminal può essere utilizzato anche per la comunicazione seriale tramite PC

Hardware utilizzato

- Modulo MFRC522+ SmartTag+Portachiavi - da "ebay.in"

- Arduino Nano 3.0 - da "ebay.in"

Consigliato:

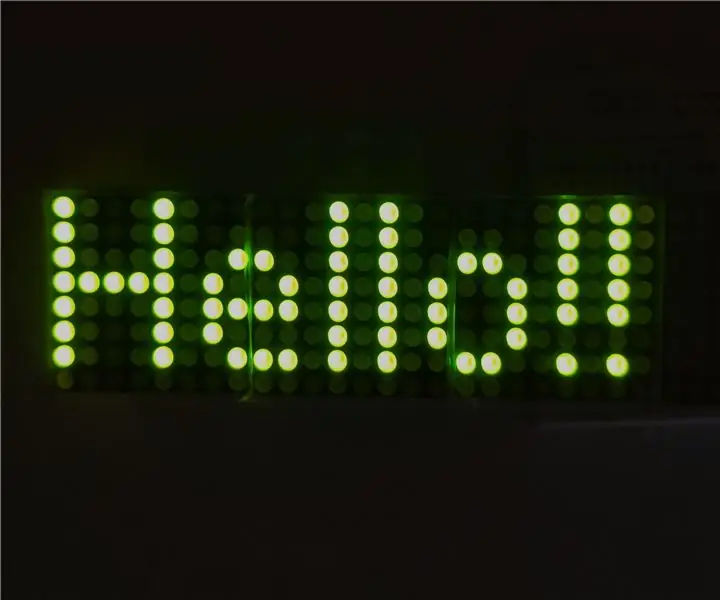

Dot Matrix 32x8 Max7219 Interfacciamento con Ardiuno: 5 passaggi (con immagini)

Dot Matrix 32x8 Max7219 Interfaccia con Ardiuno: Ciao a tutti, Dot Matrix based o Max7219 non sono nuovi nel 2020, fino a poco tempo fa, il processo di installazione era ben documentato, si scaricava la libreria hardware da MajicDesigns. e ho cambiato poche righe nei file di intestazione e FC16 ha funzionato come un incantesimo. Questo è stato fino a

Tastiera di interfacciamento con Arduino. [Metodo unico]: 7 passaggi (con immagini)

![Tastiera di interfacciamento con Arduino. [Metodo unico]: 7 passaggi (con immagini) Tastiera di interfacciamento con Arduino. [Metodo unico]: 7 passaggi (con immagini)](https://i.howwhatproduce.com/images/008/image-22226-j.webp)

Tastiera di interfacciamento con Arduino. [Metodo unico]: Ciao e benvenuto nel mio primo istruibile!:) In questo tutorial vorrei condividere una fantastica libreria per interfacciare la tastiera con arduino - "Libreria di password" inclusa "Libreria di tastiere". Questa libreria include le migliori funzionalità che vorremmo

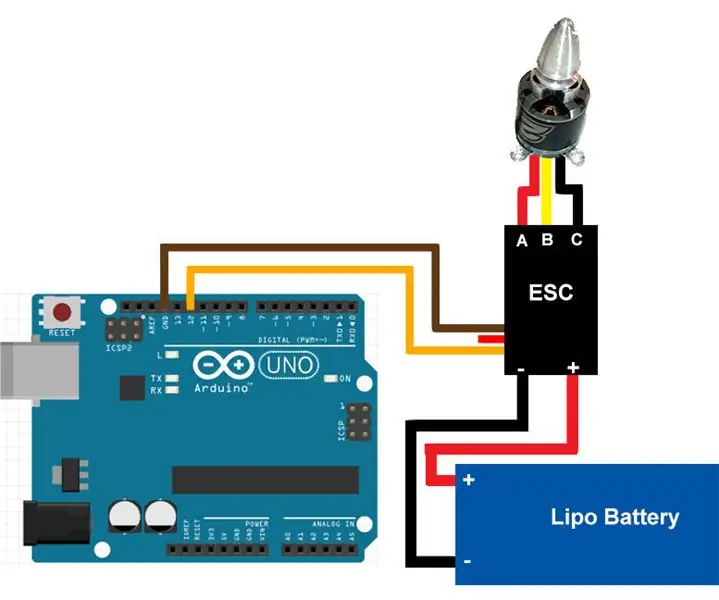

Interfacciamento del motore CC senza spazzole (BLDC) con Arduino: 4 passaggi (con immagini)

Interfacciamento del motore CC senza spazzole (BLDC) con Arduino: questo è un tutorial su come interfacciare ed eseguire un motore CC senza spazzole utilizzando Arduino. Se hai domande o commenti, rispondi nei commenti o invia una mail a rautmithil[at]gmail[dot]com. Puoi anche metterti in contatto con me @mithilraut su twitter. Per

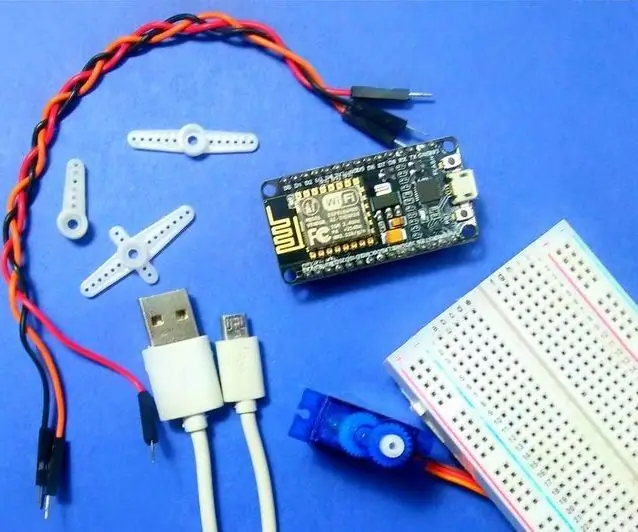

Interfacciamento del servomotore con NodeMCU: 6 passaggi (con immagini)

Interfacciamento del servomotore con NodeMCU: Ciao a tutti, questo è il mio primo progetto Instructable. Quindi vuoi iniziare con NodeMCU? Bene, sono qui per condividere con voi. Oggi vi mostrerò come iniziare con NodeMCU. Andiamo! NodeMCU ha a bordo ESP8266-12E rende il b

Fai da te MusiLED, LED musicali sincronizzati con applicazione Windows e Linux con un clic (32 bit e 64 bit). Facile da ricreare, facile da usare, facile da trasferire.: 3 passaggi

Fai da te MusiLED, LED musicali sincronizzati con applicazione Windows e Linux con un clic (32 bit e 64 bit). Facile da ricreare, facile da usare, facile da portare.: Questo progetto ti aiuterà a collegare 18 LED (6 rossi + 6 blu + 6 gialli) alla tua scheda Arduino e ad analizzare i segnali in tempo reale della scheda audio del tuo computer e trasmetterli a i led per accenderli secondo gli effetti beat (Snare, High Hat, Kick)