Sommario:

- Passaggio 1: HackerBox 0032: contenuto della confezione

- Passaggio 2: Locksport

- Passaggio 3: Arduino UNO R3

- Passaggio 4: ambiente di sviluppo integrato Arduino (IDE)

- Passaggio 5: tecnologia del sistema di allarme di sicurezza

- Passaggio 6: tecnologia NFC e RFID

- Passaggio 7: modulo RFID PN532

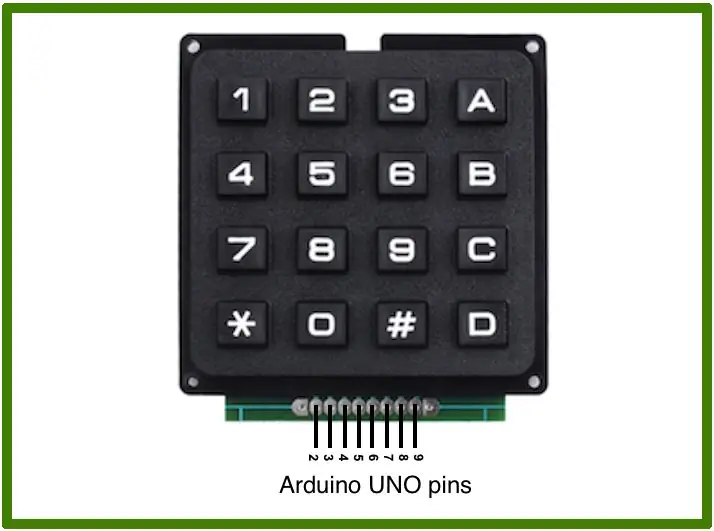

- Passaggio 8: tastiera con codice di accesso

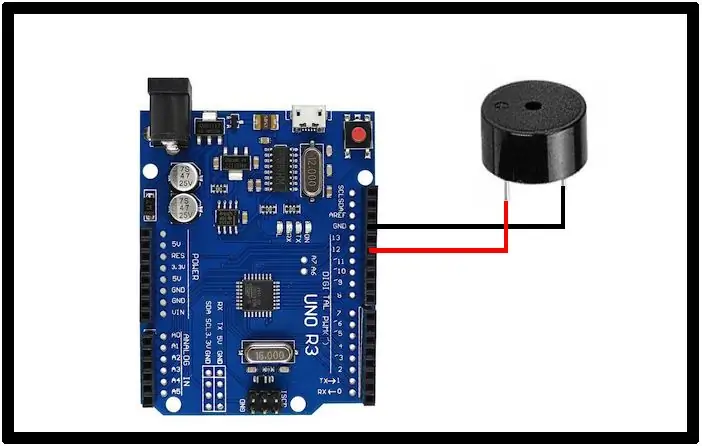

- Passaggio 9: sirena che utilizza il cicalino piezo

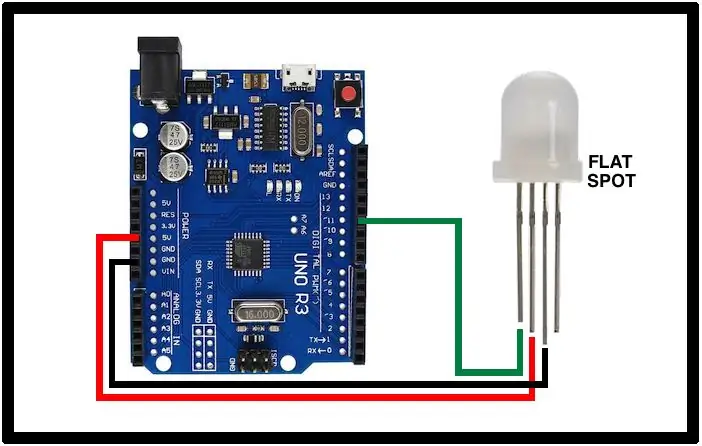

- Passaggio 10: LED RGB del registro di spostamento

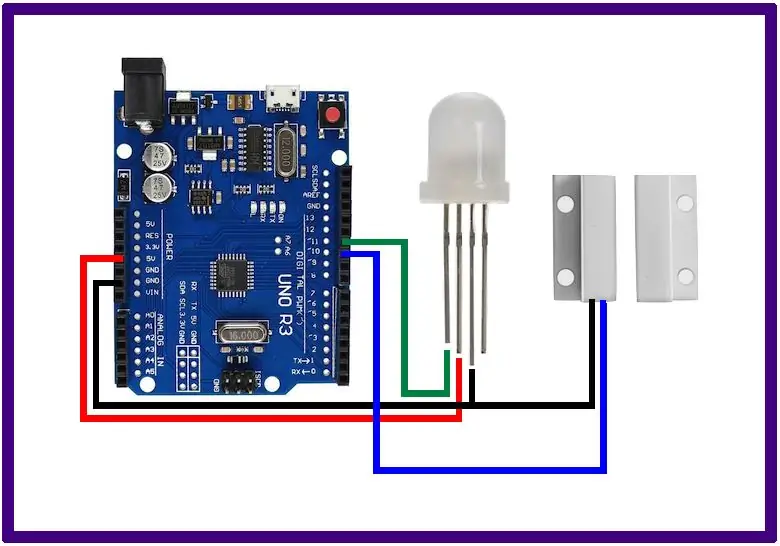

- Passaggio 11: interruttore di prossimità magnetico

- Passaggio 12: sensori di movimento PIR

- Passaggio 13: Laser Tripwire

- Passaggio 14: una macchina a stati del sistema di allarme di sicurezza

- Passaggio 15: Phreaking della scatola blu

- Passaggio 16: HACK IL PIANETA

- Autore John Day day@howwhatproduce.com.

- Public 2024-01-30 10:04.

- Ultima modifica 2025-01-23 14:49.

Questo mese, gli hacker di HackerBox stanno esplorando i blocchi fisici e gli elementi dei sistemi di allarme di sicurezza. Questo Instructable contiene informazioni per lavorare con HackerBox #0032, che puoi trovare qui fino ad esaurimento scorte. Inoltre, se desideri ricevere un HackerBox come questo direttamente nella tua casella di posta ogni mese, iscriviti a HackerBoxes.com e unisciti alla rivoluzione!

Argomenti e obiettivi di apprendimento per HackerBox 0032:

- Pratica gli strumenti e le abilità del moderno Locksport

- Configura Arduino UNO e Arduino IDE

- Esplora la tecnologia NFC e RFID

- Sviluppa un sistema di allarme di sicurezza dimostrativo

- Implementare sensori di movimento per il sistema di allarme

- Implementare cavi laser per il sistema di allarme

- Implementare interruttori di prossimità per il sistema di allarme

- Codifica un controllore della macchina a stati per il sistema di allarme

- Comprendere il funzionamento e i limiti di Blue Boxes

HackerBoxes è il servizio di box in abbonamento mensile per l'elettronica fai da te e la tecnologia informatica. Siamo hobbisti, maker e sperimentatori. Siamo i sognatori dei sogni. HACK IL PIANETA!

Passaggio 1: HackerBox 0032: contenuto della confezione

- HackerBoxes #0032 Scheda di riferimento da collezione

- Arduino UNO R3 con MicroUSB

- Lucchetto trasparente per esercitazioni

- Set di grimaldelli

- Modulo RFID PN532 V3 con due tag

- Modulo sensore di movimento PIR HC-SR501

- Due moduli laser

- Modulo sensore di luce fotoresistenza

- Componenti del sensore fotoresistenza

- Interruttore di contatto di prossimità magnetico

- Tastiera a matrice con 16 tasti

- LED RGB APA106 rotondo da 8 mm

- Cicalino piezoelettrico

- Clip per batteria da 9 V con connettore a barilotto UNO

- Cavo micro USB

- Maglioni Dupont da donna a uomo

- Decalcomania TOOOL

- Spilla esclusiva INFOSEC

Alcune altre cose che saranno utili:

- Saldatore, saldatore e strumenti di saldatura di base

- Computer per l'esecuzione di strumenti software

- breadboard e ponticelli senza saldatura (opzionale)

- Una batteria da 9V (opzionale)

Soprattutto, avrai bisogno di un senso di avventura, spirito fai-da-te e curiosità da hacker. L'elettronica fai-da-te hardcore non è una ricerca banale e gli HackerBox non sono annacquati. L'obiettivo è il progresso, non la perfezione. Quando persisti e ti godi l'avventura, una grande soddisfazione può derivare dall'apprendimento di nuove tecnologie e, si spera, dal far funzionare alcuni progetti. Ti suggeriamo di fare ogni passo lentamente, prestando attenzione ai dettagli e non aver paura di chiedere aiuto.

C'è una grande quantità di informazioni per i membri attuali e potenziali nelle FAQ di HackerBoxes.

Passaggio 2: Locksport

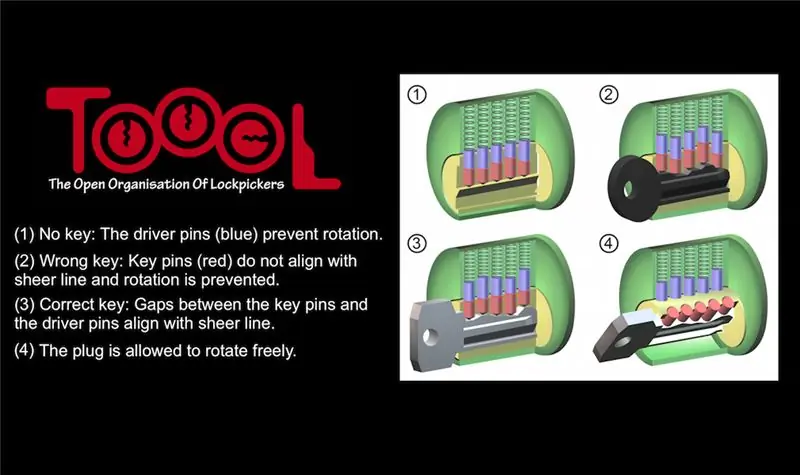

Locksport è lo sport o la ricreazione di sconfiggere le serrature. Gli appassionati apprendono una varietà di abilità tra cui il lock picking, il lock bumping e altre tecniche tradizionalmente utilizzate dai fabbri e da altri professionisti della sicurezza. Gli appassionati di Locksport apprezzano la sfida e l'eccitazione di imparare a sconfiggere tutte le forme di lock e spesso si riuniscono in gruppi sportivi per condividere conoscenze, scambiare idee e partecipare a una varietà di attività ricreative e concorsi. Per una buona introduzione, suggeriamo la MIT Guide to Lock Picking.

TOOOL (The Open Organization Of Lockpickers) è un'organizzazione di individui che si dedicano all'hobby di Locksport, oltre a educare i suoi membri e il pubblico sulla sicurezza (o mancanza di essa) fornita dalle serrature comuni. "La missione di TOOOL è far progredire la conoscenza del pubblico in generale su serrature e scassinamento. Esaminando serrature, casseforti e altro hardware simile e discutendo pubblicamente le nostre scoperte, speriamo di svelare il mistero di cui sono impregnati tanti di questi prodotti."

Controllare il calendario sul sito TOOOL mostra che potrai incontrare persone di TOOOL quest'estate sia all'HOPE di New York che al DEF CON di Las Vegas. Prova a trovare TOOOL ovunque puoi durante i tuoi viaggi, mostra loro un po' di amore e raccogli alcune utili conoscenze e incoraggiamenti di Locksport.

Immergendosi più a fondo, questo video ha alcuni buoni suggerimenti. Cerca assolutamente il PDF "Lockpicking Detail Overkill" consigliato nel video.

CONSIDERAZIONI ETICHE: Rivedi attentamente e prendi seriamente ispirazione dal rigoroso codice etico di TOOOL che è riassunto nelle seguenti tre regole:

- Non scassinare o manipolare mai con l'obiettivo di aprire un lucchetto che non ti appartiene, a meno che non ti sia stata concessa l'esplicita autorizzazione dal legittimo proprietario del lucchetto.

- Non divulgare mai conoscenze o strumenti di scassinamento a persone che conosci o che hanno motivo di sospettare che cercherebbero di impiegare tali abilità o attrezzature in modo criminale.

- Siate consapevoli delle leggi pertinenti relative ai grimaldelli e alle relative attrezzature in qualsiasi paese, stato o comune in cui si cerca di impegnarsi in attività di scassinamento per hobby o sport ricreativi.

Passaggio 3: Arduino UNO R3

Questo Arduino UNO R3 è stato progettato pensando alla facilità d'uso. La porta di interfaccia MicroUSB è compatibile con gli stessi cavi MicroUSB utilizzati con molti telefoni cellulari e tablet.

Specifica:

- Microcontrollore: ATmega328P (scheda tecnica)

- Bridge seriale USB: CH340G (scheda tecnica)

- Tensione di esercizio: 5V

- Tensione di ingresso (consigliata): 7-12V

- Tensione di ingresso (limiti): 6-20V

- Pin I/O digitali: 14 (di cui 6 forniscono uscita PWM)

- Pin di ingresso analogico: 6

- Corrente CC per pin I/O: 40 mA

- Corrente CC per pin da 3,3 V: 50 mA

- Memoria flash: 32 KB di cui 0,5 KB utilizzati dal bootloader

- SRAM: 2 KB

- EEPROM: 1 KB

- Velocità di clock: 16 MHz

Le schede Arduino UNO sono dotate di un chip bridge USB/seriale integrato. Su questa particolare variante, il chip bridge è il CH340G. Si noti che esistono vari altri tipi di chip bridge USB/seriale utilizzati sui vari tipi di schede Arduino. Questi chip consentono alla porta USB del computer di comunicare con l'interfaccia seriale sul chip del processore di Arduino.

Il sistema operativo di un computer richiede un driver di dispositivo per comunicare con il chip USB/seriale. Il driver consente all'IDE di comunicare con la scheda Arduino. Il driver del dispositivo specifico necessario dipende sia dalla versione del sistema operativo che dal tipo di chip USB/seriale. Per i chip USB/seriale CH340, sono disponibili driver per molti sistemi operativi (UNIX, Mac OS X o Windows). Il produttore del CH340 fornisce questi driver qui.

Quando colleghi per la prima volta Arduino UNO a una porta USB del tuo computer, si accenderà una spia di alimentazione rossa (LED). Quasi subito dopo, un LED utente rosso inizierà a lampeggiare velocemente. Questo accade perché il processore è precaricato con il programma BLINK, che ora è in esecuzione sulla scheda.

Passaggio 4: ambiente di sviluppo integrato Arduino (IDE)

Se non hai ancora installato l'IDE Arduino, puoi scaricarlo da Arduino.cc

Se desideri ulteriori informazioni introduttive per lavorare nell'ecosistema Arduino, ti suggeriamo di consultare le istruzioni per HackerBoxes Starter Workshop.

Collega l'UNO al cavo MicroUSB, collega l'altra estremità del cavo a una porta USB del computer e avvia il software Arduino IDE. Nel menu IDE, seleziona "Arduino UNO" in strumenti>scheda. Inoltre, seleziona la porta USB appropriata nell'IDE in tools>port (probabilmente un nome con "wchusb" all'interno).

Infine, carica un pezzo di codice di esempio:

File->Esempi->Base->Blink

Questo è in realtà il codice che è stato precaricato sull'UNO e dovrebbe essere in esecuzione in questo momento per far lampeggiare rapidamente il LED utente rosso. Tuttavia, il codice BLINK nell'IDE fa lampeggiare il LED un po' più lentamente, quindi dopo averlo caricato sulla scheda, noterai che il lampeggio del LED sarà cambiato da veloce a lento. Carica il codice BLINK nell'UNO facendo clic sul pulsante UPLOAD (l'icona a forma di freccia) appena sopra il codice modificato. Guarda sotto il codice per le informazioni sullo stato: "compiling" e poi "uploading". Alla fine, l'IDE dovrebbe indicare "Caricamento completato" e il LED dovrebbe lampeggiare più lentamente.

Una volta che sei in grado di scaricare il codice BLINK originale e verificare la modifica della velocità del LED. Dai un'occhiata da vicino al codice. Puoi vedere che il programma accende il LED, aspetta 1000 millisecondi (un secondo), spegne il LED, aspetta un altro secondo e poi ripete tutto - per sempre.

Modificare il codice modificando entrambe le istruzioni "delay(1000)" in "delay(100)". Questa modifica farà lampeggiare il LED dieci volte più velocemente, giusto? Carica il codice modificato nell'UNO e il LED dovrebbe lampeggiare più velocemente.

Se è così, congratulazioni! Hai appena hackerato il tuo primo pezzo di codice incorporato.

Una volta che la tua versione con lampeggio veloce è stata caricata e funzionante, perché non vedere se riesci a cambiare di nuovo il codice per far lampeggiare velocemente il LED due volte e poi aspettare un paio di secondi prima di ripetere? Provaci! Che ne dici di altri modelli? Una volta che sei riuscito a visualizzare un risultato desiderato, codificarlo e osservarlo per funzionare come previsto, hai fatto un enorme passo avanti per diventare un hacker hardware competente.

Passaggio 5: tecnologia del sistema di allarme di sicurezza

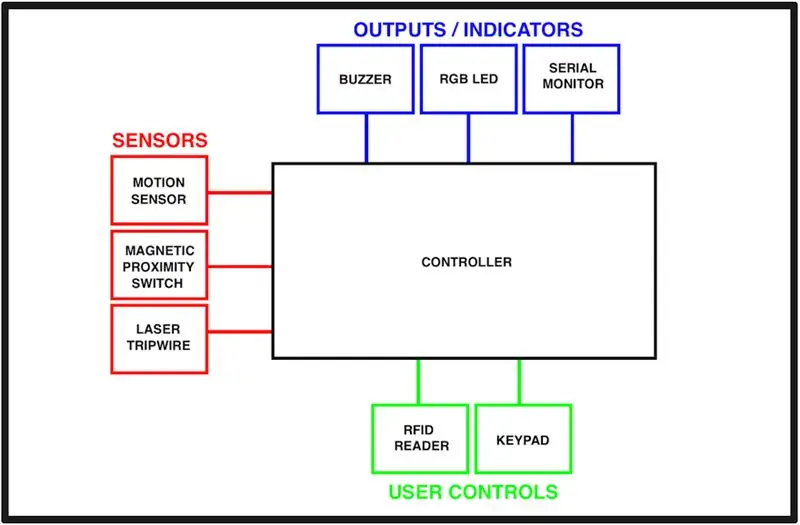

L'Arduino UNO può essere utilizzato come controller per la dimostrazione sperimentale di un sistema di allarme di sicurezza.

È possibile utilizzare sensori (come sensori di movimento, interruttori magnetici per porte o cavi laser) per attivare il sistema di allarme di sicurezza.

Gli input dell'utente, come tastiere o schede RFID, possono fornire il controllo dell'utente per il sistema di allarme di sicurezza.

Gli indicatori (come cicalini, LED e monitor seriali) possono fornire output e stato agli utenti dal sistema di allarme di sicurezza.

Passaggio 6: tecnologia NFC e RFID

RFID (Radio-Frequency IDentification) è un processo mediante il quale gli oggetti possono essere identificati utilizzando le onde radio. NFC (Near Field Communication) è un sottoinsieme specializzato all'interno della famiglia della tecnologia RFID. Nello specifico, NFC è un ramo dell'RFID HF (alta frequenza) ed entrambi operano alla frequenza di 13,56 MHz. NFC è progettato per essere una forma sicura di scambio di dati e un dispositivo NFC è in grado di essere sia un lettore NFC che un tag NFC. Questa caratteristica unica consente ai dispositivi NFC di comunicare peer-to-peer.

Come minimo, un sistema RFID comprende un tag, un lettore e un'antenna. Il lettore invia un segnale di interrogazione al tag tramite l'antenna e il tag risponde con le sue informazioni univoche. I tag RFID sono attivi o passivi.

I tag RFID attivi contengono la propria fonte di alimentazione che consente loro di trasmettere con un raggio di lettura fino a 100 metri. Il loro ampio raggio di lettura rende i tag RFID attivi ideali per molti settori in cui la posizione delle risorse e altri miglioramenti nella logistica sono importanti.

I tag RFID passivi non dispongono di una propria fonte di alimentazione. Sono invece alimentati dall'energia elettromagnetica trasmessa dal lettore RFID. Poiché le onde radio devono essere abbastanza forti da alimentare i tag, i tag RFID passivi hanno un raggio di lettura dal contatto ravvicinato e fino a 25 metri.

I tag RFID passivi sono disponibili in tutte le forme e dimensioni. Funzionano principalmente a tre gamme di frequenza:

- Bassa frequenza (LF) 125 -134 kHz

- Alta frequenza (HF)13,56 MHz

- Frequenza ultra alta (UHF) da 856 MHz a 960 MHz

I dispositivi di comunicazione in campo vicino funzionano alla stessa frequenza (13,56 MHz) dei lettori e dei tag RFID HF. Come versione di RFID HF, i dispositivi di comunicazione in campo vicino hanno sfruttato i limiti a corto raggio della sua frequenza radio. Poiché i dispositivi NFC devono essere molto vicini l'uno all'altro, di solito non più di pochi centimetri, è diventata una scelta popolare per la comunicazione sicura tra dispositivi consumer come gli smartphone.

La comunicazione peer-to-peer è una caratteristica che distingue NFC dai tipici dispositivi RFID. Un dispositivo NFC è in grado di fungere sia da lettore che da tag. Questa capacità unica ha reso l'NFC una scelta popolare per il pagamento senza contatto, un fattore chiave nella decisione di attori influenti nel settore della telefonia mobile di includere l'NFC nei nuovi smartphone. Inoltre, gli smartphone NFC trasmettono informazioni da uno smartphone all'altro toccando i due dispositivi insieme, il che trasforma la condivisione di dati come informazioni di contatto o fotografie in un'attività semplice.

Se hai uno smartphone, probabilmente può leggere e scrivere chip NFC. Esistono molte app interessanti, incluse alcune che ti consentono di utilizzare i chip NFC per avviare altre app, attivare eventi del calendario, impostare allarmi e memorizzare varie informazioni. Ecco una tabella di quali tipi di tag NFC sono compatibili con quali dispositivi mobili.

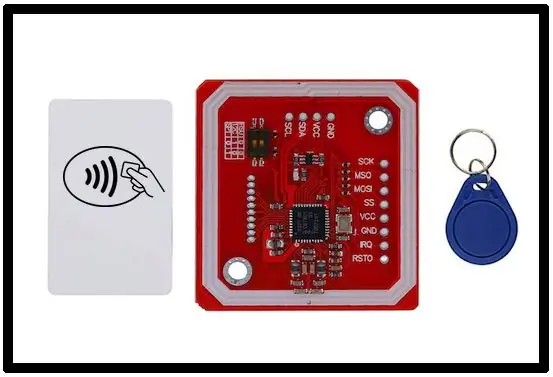

Per quanto riguarda i tipi di tag NFC inclusi, la scheda bianca e il portachiavi blu contengono entrambi chip Mifare S50 (scheda tecnica).

Passaggio 7: modulo RFID PN532

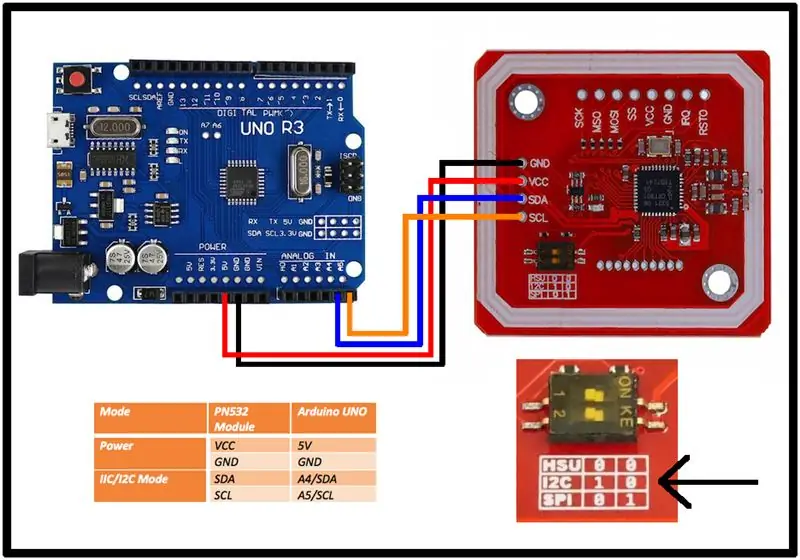

Questo modulo RFID NFC si basa sul ricco di funzionalità NXP PN532 (scheda tecnica). Il modulo rompe quasi tutti i pin IO del chip NXP PN532. Il design del modulo fornisce un manuale dettagliato.

Per utilizzare il modulo, salderemo nell'intestazione a quattro pin.

L'interruttore DIP è coperto con nastro Kapton, che dovrebbe essere rimosso. Quindi gli interruttori possono essere impostati sulla modalità I2C come mostrato.

Quattro fili sono usati per collegare l'intestazione ai pin dell'Arduino UNO.

Due librerie devono essere installate nell'IDE Arduino per il modulo PN532.

Installa la libreria NDEF per Arduino

Installa la libreria PN532 per Arduino

Una volta espanse le cinque cartelle nella cartella Libraries, chiudi e riavvia l'IDE Arduino per "installare" le librerie.

Carica questo bit di codice Arduino:

File->Esempi->NDEF->LeggiTag

Imposta il monitor seriale a 9600 baud e carica lo schizzo.

La scansione dei due token RFID (la carta bianca e il portachiavi blu) trasmetterà i dati di scansione al monitor seriale in questo modo:

Tag NFC non formattato - Mifare Classic UID AA AA AA AA

L'UID (identificatore univoco) può essere utilizzato come meccanismo di controllo degli accessi che richiede quella particolare scheda per l'accesso, ad esempio per sbloccare una porta, aprire un cancello o disinserire un sistema di allarme.

Passaggio 8: tastiera con codice di accesso

È possibile utilizzare una tastiera per inserire un codice di accesso per ottenere l'accesso, ad esempio per sbloccare una porta, aprire un cancello o disattivare un sistema di allarme.

Dopo aver collegato la tastiera ad Arduino come mostrato, scarica la libreria della tastiera da questa pagina.

Carica lo schizzo:

File->Esempi->Tastiera->HelloKeypad

E poi modifica queste righe di codice:

const byte ROWS = 4;const byte COLS = 4; char keys[ROWS][COLS] = {{'1', '2', '3', 'A'}, {'4', '5', '6', 'B'}, {'7', '8', '9', 'C'}, {'*', '0', '#', 'D'}};byte rowPins[ROWS] = {6, 7, 8, 9};byte colPins[COLS] = {2, 3, 4, 5};

Utilizzare il monitor seriale per osservare quali tasti della tastiera vengono premuti.

Passaggio 9: sirena che utilizza il cicalino piezo

Quale sistema di allarme non ha bisogno di una sirena di allarme?

Collegare il cicalino piezoelettrico come mostrato. Notare l'indicatore "+" sul cicalino.

Prova il codice allegato nel file siren.ino

Passaggio 10: LED RGB del registro di spostamento

L'APA106 (scheda tecnica) è composto da tre LED (rosso, verde e blu) confezionati insieme a un driver di registro a scorrimento per supportare un input di dati a pin singolo. Il pin inutilizzato è un'uscita dati che consentirebbe di concatenare le unità APA106 se ne usassimo più di una.

La temporizzazione dell'APA106 è simile al WS2812 o alla classe di dispositivi generalmente indicati come NeoPixel. Per controllare l'APA106, utilizzeremo la libreria FastLED.

Prova lo schizzo allegato onepixel.ino che utilizza FastLED per ciclare i colori su un APA106 collegato al pin 11 di Arduino UNO.

Passaggio 11: interruttore di prossimità magnetico

Un interruttore di prossimità magnetico (o interruttore di contatto) viene spesso utilizzato nei sistemi di allarme per rilevare lo stato aperto o chiuso di finestre o porte. Un magnete su un lato chiude (o apre) un interruttore sull'altro lato quando sono in prossimità. Il circuito e il codice qui mostrano con quanta facilità possono essere utilizzati questi "interruttori di prossimità".

Si noti che l'interruttore di prossimità incluso è "N. C." o Normalmente Chiuso. Ciò significa che quando il magnete non è vicino all'interruttore, l'interruttore è chiuso (o in conduzione). Quando il magnete è vicino all'interruttore, si apre o smette di condurre.

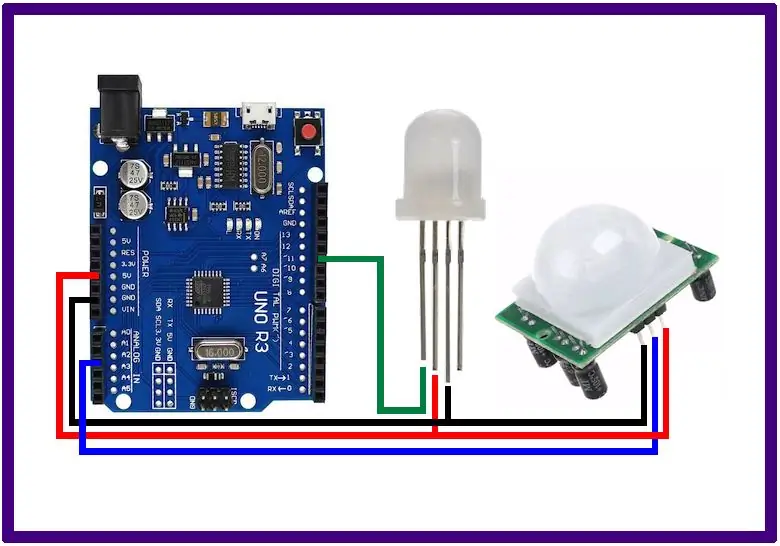

Passaggio 12: sensori di movimento PIR

L'HC-SR501 (tutorial) è un rilevatore di movimento basato su un sensore a infrarossi passivi (PIR). I sensori PIR misurano la radiazione infrarossa (IR) dagli oggetti nel loro campo visivo. Tutti gli oggetti (a temperature normali) emettono energia termica sotto forma di radiazione. Questa radiazione non è visibile all'occhio umano perché è principalmente a lunghezze d'onda infrarosse. Tuttavia, può essere rilevato da dispositivi elettronici come i sensori PIR.

Collega i componenti come mostrato e carica il codice di esempio per deliziare i tuoi occhi con una semplice dimostrazione di illuminazioni a LED attivate dal movimento. Il movimento di attivazione fa sì che il codice di esempio commuti la colorazione del LED RGB.

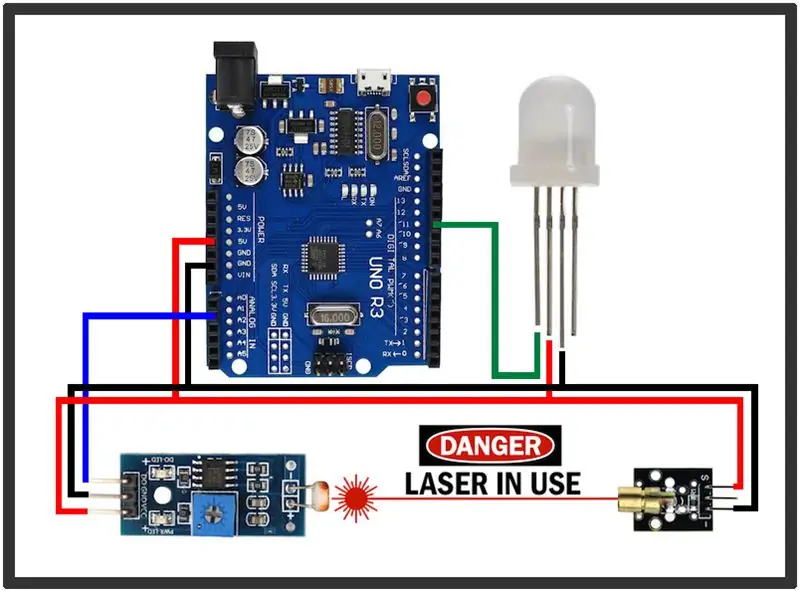

Passaggio 13: Laser Tripwire

Un laser combinato con un modulo sensore di luce crea un bel cavo laser per rilevare gli intrusi.

Il modulo sensore di luce include un potenziometro per impostare una soglia di intervento e un comparatore per attivare un segnale digitale al superamento della soglia. Il risultato è una soluzione robusta e chiavi in mano.

In alternativa, potresti provare a far ruotare il tuo rilevatore laser disponendo un LDR nudo e un resistore da 10K come divisore di tensione che alimenta un ingresso analogico (non digitale). In questo caso, la sogliatura viene eseguita all'interno del controller. Dai un'occhiata a questo esempio.

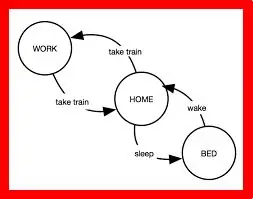

Passaggio 14: una macchina a stati del sistema di allarme di sicurezza

Gli elementi dimostrati possono essere combinati in un sistema di allarme sperimentale di base. Uno di questi esempi implementa una semplice macchina a stati con quattro stati:

STATO1 - ARMATO

- Illumina il LED in GIALLO

- Leggi i sensori

- Sensori scattati -> STATO2

- Inserito codice tastiera corretto -> STATO3

- Lettura RFID corretta -> STATE3

STATO2 - ALLARME

- Accendi il LED in ROSSO

- Suono sirena su cicalino

- Pulsante di uscita "D" premuto -> STATO3

STATO 3 - DISINSERITO

- Illumina il LED in VERDE

- Disattiva la sirena sul cicalino

- Pulsante di inserimento "A" premuto -> STATO1

- Nuovo pulsante RFID "B" premuto -> STATE4

STATE4 - NEWRFID

- Illumina il LED in BLU

- Carta scansionata (AGGIUNGI) -> STATO3

- Pulsante di uscita "D" -> STATO3

Passaggio 15: Phreaking della scatola blu

La Blue Box era un dispositivo di hacking (phreaking) del telefono elettronico che replica i toni utilizzati per commutare le chiamate telefoniche a lunga distanza. Hanno permesso di instradare le tue chiamate e di bypassare il normale cambio di telefono e fatturazione. Le Blue Box non funzionano più nella maggior parte dei paesi, ma con un Arduino UNO, una tastiera, un cicalino e un LED RGB, puoi costruire una fantastica Blue Box Replica. Dai un'occhiata anche a questo progetto simile.

C'è una connessione storica molto interessante tra Blue Boxes e Apple Computer.

Project MF ha alcune informazioni interessanti su una simulazione vivente e respirante di segnali telefonici analogici SF/MF così come è stato utilizzato nella rete telefonica dagli anni '50 agli anni '80. Ti consente di telefonare in "scatola blu" proprio come i telefonini di una volta.

Passaggio 16: HACK IL PIANETA

Se ti è piaciuto questo Instrucable e desideri avere una bella scatola di elettronica hackerabile e progetti di tecnologia informatica che scendano sulla tua casella di posta ogni mese, partecipa alla rivoluzione navigando su HackerBoxes.com e iscrivendoti alla scatola a sorpresa mensile.

Raggiungi e condividi il tuo successo nei commenti qui sotto o sulla pagina Facebook di HackerBoxes. Certamente fateci sapere se avete domande o avete bisogno di aiuto con qualsiasi cosa. Grazie per essere parte di HackerBoxes!

Consigliato:

HackerBox 0060: Parco giochi: 11 passaggi

HackerBox 0060: Playground: saluti agli hacker HackerBox di tutto il mondo! Con HackerBox 0060 sperimenterai l'Adafruit Circuit Playground Bluefruit con un potente microcontrollore Nordic Semiconductor nRF52840 ARM Cortex M4. Esplora la programmazione integrata con

HackerBox 0041: CircuitPython: 8 passaggi

HackerBox 0041: CircuitPython: saluti agli hacker HackerBox di tutto il mondo. HackerBox 0041 ci offre CircuitPython, MakeCode Arcade, Atari Punk Console e molto altro. Questo Instructable contiene informazioni per iniziare con HackerBox 0041, che può essere acquistato h

HackerBox 0058: Codifica: 7 passaggi

HackerBox 0058: Codifica: saluti agli hacker HackerBox di tutto il mondo! Con HackerBox 0058 esploreremo la codifica delle informazioni, i codici a barre, i codici QR, la programmazione di Arduino Pro Micro, i display LCD incorporati, l'integrazione della generazione di codici a barre all'interno dei progetti Arduino, l'input umano

HackerBox 0057: Modalità provvisoria: 9 passaggi

HackerBox 0057: Modalità provvisoria: saluti agli hacker HackerBox di tutto il mondo! HackerBox 0057 porta un villaggio di IoT, Wireless, Lockpicking e, naturalmente, Hardware Hacking direttamente nel tuo laboratorio di casa. Esploreremo la programmazione del microcontrollore, gli exploit Wi-Fi IoT, l'int

HackerBox 0034: SubGHz: 15 passaggi

HackerBox 0034: SubGHz: questo mese, gli hacker HackerBox stanno esplorando Software Defined Radio (SDR) e comunicazioni radio su frequenze inferiori a 1GHz. Questo Instructable contiene informazioni per iniziare con HackerBox #0034, che può essere acquistato qui durante le forniture